Router

روترها، دستگاههایی هستند که کار تفکیک شبکهها را انجام میدهند و به عنوان یک پل ارتباطی بین دو شبکه مختلف انجام وظیفه میکنند. روترها در لایه ی ۳ مدل osi کار میکنند و با IP ها سر و کار دارند و بستههای اطلاعاتی را از یک شبکه به شبکهی دیگر حمل میکنند، البته این عمل را از طریق پروتکلهای مسیریابی انجام میدهند که در درسهای آینده به آنها می پردازیم.

یکی از مهمترین کاربردهای روترها جلوگیری از Broadcast است. مسیریابها با استفاده از پروتکلهای مسیریابی، بهترین مسیر را در شبکه پیدا کرده و از آن مسیر، برای ارتباط با شبکهی دیگر استفاده میکنند.

در صحفهی قبل، یک روتر از شرکت سیسکو را مشاهده میکنید.

یک مسیریاب شبکه از دو بخش عمده سختافزار و نرمافزار تشکیل میشود. نرمافزار مسیریاب شامل سیستم عامل و رابط کاربری آن است. یک سیستم عامل معروف که شرکت سیسکو در مسیریابهای خود استفاده میکند، IOS نام دارد.

اجزای زیر را برای یک مسیریاب مرسوم میتوان نام برد:

- بدنه (شامل کانکتورها و…)

- سختافزار مسیریابی

- رابطهای شبکه

- سیستمعامل

- رابط کاربری

تولیدکنندگان معروف روترها و دستگاههای شبکه:

- Juniper Networks

- Cisco Systems, Inc

- Lucent Technologies (Alcatel-Lucent(

- MRV Communications

- Mikrotik RouterOS

Switch

سوئیچ برای اتصال دستگاههای مختلف از قبیل رایانه، مسیریاب، چاپگرهای تحت شبکه، دوربینهای مداربسته و … در شبکههای کابلی مورد استفاده قرار میگیرد.

از نظرظاهری، سوئیچ همانند جعبهای است متشکل از چندین درگاه اترنت که از این لحاظ شبیه به هاب (Hub) است، با وجود اینکه هر دوی اینها وظیفهی برقراری ارتباط بین دستگاههای مختلف را بر عهده دارند، تفاوت از آنجا آغاز میشود که هاب، بستههای ارسالی از طرف یک دستگاه را به همهی درگاههای خود ارسال میکند و کلیهی دستگاههای دیگر، علاوه بر دستگاه مقصد، این بستهها را دریافت میکنند، درحالیکه در سوئیچ، ارتباطی مستقیم بین درگاه دستگاه مبدأ با درگاه دستگاه مقصد، برقرار شده و بستهها بهطور مستقیم فقط برای آن ارسال میشوند.

این خصوصیت از آنجا میآید که سوئیچ میتواند بستهها را پردازش کند، در سوئیچهای معمولی که به سوئیچ لایهی دوم معروفاند، این پردازش تا لایهی دوم مدل OSI پیش میرود و نتیجهی این پردازش، جدولی است که در سوئیچ، با خواندن آدرس سختافزاری (MAC) فرستندهی بسته و ثبت درگاه ورودی تشکیل میشود.

سوئیچ با رجوع به این جدول، عملیات آدرسدهی بستهها در لایهی دوم را انجام میدهد، بدین معنا که این جدول مشخص میکند بستهی ورودی میبایست فقط برای کدام درگاه ارسال شود.

در شبکههای بزرگ Switch ها جدولهای خود را به اشتراک میگذارند تا هرکدام بدانند چه دستگاهی به کدام سوئیچ متصل است و با این کار ترافیک کمتری در شبکه ایجاد کنند.

سوئیچ به طور معمول در لایهی دوم مدل OSI کار میکند، ولی سوئیچهایی با قابلیت کارکرد در لایههای مختلف حتی لایه هفتم هم وجود دارد. پرکاربردترین سوئیچ در بین لایههای مختلف بهجز لایهی دوم میتوان به سوئیچ لایهی سه اشاره کرد که در بسیاری موارد جایگزین مناسبی برای روتر میباشند. از سوئیچ میتوان در یک شبکهی خانگی کوچک تا شبکههای بزرگ با Backbone های چند گیگابایتی استفاده کرد.

برخی مزیتهای و قابلیتهای سوئیچ:

امکان برقراری ارتباط بین دهها و گاهی صدها دستگاه را به طور مستقیم و هوشمند به ما میدهد.

امکان برقرار ارتباط با سرعت بسیار بالا را فراهم میکند.

امکان نظارت و مدیریت بر عملکرد کاربران را فراهم میکند.

امکان کنترل پهنای باند مصرفی کاربران را فراهم میکند.

امکان تفکیک شبکه به بخشهای کوچکتر و مشخص کردن نحوهی دسترسی افراد به قسمتهای مختلف را فراهم میکند.

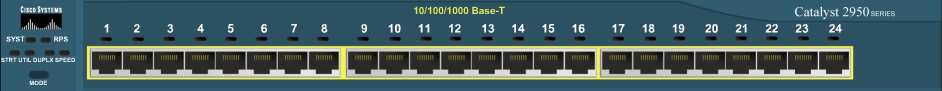

سوئیچها در انواع مختلف ۸ ، ۱۶ ،۲۴ ،۴۸ پورت وجود دارد. در زیر یک سوئیچ ۲۹۵۰ مشاهده میکنید که دارای ۲۴ پورت است.

سوئیچها در دو نوع لایهی ۲ و ۳ قرار دارند، سوئیچهای لایهی ۲ سوئیچهای معمولی هستند که در بالا باهم بررسی کردیم، اما سوئیچهای لایهی ۳ توانایی کار روتر را هم دارند و عملیات روتینگ که در آینده باهم بررسی میکنیم را میتوانند انجام دهند و میتوان تمام پروتکلهای Routing را روی این سوئیچها اجرا کرد. در زیر، سوئیچ ۳۵۶۰ شرکت سیسکو را مشاهده میکنید، این سوئیچ یک سوئیچ لایهی ۳ است:

Hub (هاب)

هاب ازجمله تجهیزات سختافزاری است که از آن به منظور برپاسازی شبکههای کامپیوتری استفاده میشود. گرچه در اکثر شبکههایی که امروزه ایجاد میگردد از سوئیچ در مقابل هاب استفاده میگردد، اما ما همچنان شاهد استفاده از این نوع تجهیزات سختافزاری در شبکههای متعددی هستیم. در این مطلب، قصد داریم به بررسی هاب و نحوهی عملکرد آن اشاره نماییم. قبل از پرداختن به اصل موضوع لازم است در ابتدا با برخی تعاریف مهم که در ادامه به دفعات به آنان مراجعه خواهیم کرد، بیشتر آشنا شویم.

Domain: تمامی کامپیوترهای عضو یک domain (دامنه)، هر اتفاق و یا رویدادی را که در دامنه اتفاق میافتد، مشاهده کرده و یا خواهند شنید.

Collision Domain: در صورت بروز یک تصادف ( Collision ) بین دو کامپیوتر، سایر کامپیوترهای موجود در domain آن را شنیده و آگاهیهای لازم در خصوص آن چیزی که اتفاق افتاده است را پیدا خواهند کرد. کامپیوترهای فوق، عضو یک Collision Domain یکسان هستند. تمامی کامپیوترهایی که با استفاده از هاب به یکدیگر متصل میشوند، عضو یک Collision Domain یکسان خواهند بود (برخلاف سوئیچ).

Broadcast Domain: در این نوع domain، یک پیام broadcast (یک فریم و یا داده که برای تمامی کامپیوترها ارسال میگردد) برای هر یک از کامپیوترهای موجود در domain ارسال میگردد. هاب و سوئیچ با موضوع broadcast domain برخورد مناسبی نداشته ( ایجاد حوزههای مجزا ) و در این رابطه، به یک روتر نیاز خواهد بود.

انواع هاب عبارتاند از:

هاب کنترلپذیر(manageable):

این نوع هاب هوشمند و انعطافپذیر است. بدین معنی که هر یک از درگاههای (ports) آن توسط مدیر شبکه از طریق نرمافزار میتوانند فعال یا غیرفعال شوند.

هاب مستقل (stand-alone):

این نوع هاب برای یک گروه از کامپیوترهایی که به طور مجزا از کل شبکه کار میکنند، به کار میرود.

هاب پیمانهای(modular):

این نوع هاب با یک کارت همراه است و توسط این کارت میتوان تعداد درگاههای آن را افزایش داد.

هاب پشتهای (stackable):

این نوع هاب، شبیه هاب مستقل (stand-alone) است. با این تفاوت که تعدادی از آنها را میتوان مثل یک پشته به یکدیگر متصل کرد تا تعداد پورتهای کل هاب آن افزایش یابد.

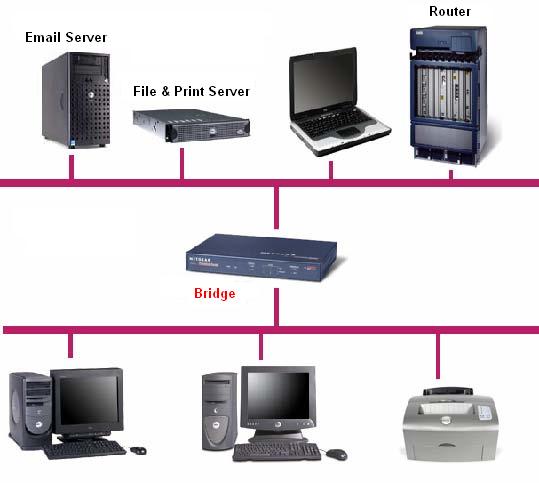

Bridge:

شبیه به سوئیچ است، با این تفاوت که از ۲ یا ۴ پورت تشکیل شده است و با آدرس Mac مربوط به دستگاهها کار میکند و مانند سوئیچ، دارای جدول برای نگهداری Mac address های شبکه است و برای ارتباط با شبکههای Bus استفاده میشود.

Firewall

دیوار آتش (برابر فرهنگستان زبان: بارو) تاربارو یا فایروال، نام عمومی برنامههایی است که از دستیابی غیرمجاز به یک سیستم رایانه جلوگیری میکند. در برخی از این نرمافزارها، برنامهها بدون اخذ مجوز قادر نخواهند بود از یک رایانه برای سایر رایانهها، داده ارسال کنند. به اینگونه نرمافزارها، تارباروی دوطرفه گویند، زیرا علاوه بر درگاه ورودی (Incoming)، درگاههای خروجی (Outing) هم کنترل میشوند. بستههای اطلاعاتی که حاوی اطلاعات بدون مجوز هستند، به وسیلهی تاربارو متوقف میشوند. نوع دیگری از فایروال نیز وجود دارد که به آن فایروال معکوس میگویند. فایروال معکوس ترافیک خروجی شبکه را فیلتر میکند، برخلاف فایروال معمولی که ترافیک ورودی را فیلتر میکند. در عمل، فیلتر کردن برای هر دوی این مسیرهای ورودی و خروجی، احتمالاً توسط دستگاه یا نرمافزار یکسانی انجام میشود.

امکانات

یکی از کاربردهای معمول فایروال، واگذاری اختیار ویژه به گروهی خاص از کاربران جهت استفاده از یک منبع بوده و همچنین بازداشتن کسانی که از خارج از گروه، خواهان دسترسی به منبع هستند، است. استفادهی دیگر فایروال، جلوگیری از ارتباط مستقیم یک سری از رایانهها با دنیای خارج است. هرچند فایروال بخش مهمی از سیستم امنیتی را تشکیل میدهد، ولی طراحان به این نکته نیز توجه میکنند که اکثر حملات از درون شبکه میآیند و نه از بیرون آن.

نحوهی عملکرد بسیاری از سیستمهای فایروال اینگونه است، تمامی ارتباطات از طریق یک سرویسدهندهی پروکسی به سمت فایروال، هدایت شده و همین سرویسدهنده دربارهی امن بودن یا نبودن عبور یک پیام یا یک فایل از طریق شبکه تصمیمگیری میکند.

این سیستم امنیتی معمولاً ترکیبی از سختافزار و نرمافزار است. با توجه به ضرورتهای استاندارد (ISMS &ISO۲۷۰۰۱) فایروالها جز لاینفک شبکههای کامپیوتری قرارگرفتهاند و یکی از دغدغههای اصلی مسئولین شبکه شدهاند. در این میان، با توجه به حساسیت هر سازمان، لایهبندی و قدرت فایروالها در نظر گرفته میشود. مثلاً در بانکها به لحاظ اهمیت و ارزش اطلاعات، فایروالها جایگاه حساسی دارند و مسئولین شبکهی بانکها، همواره دقت بسیاری را به خرج میدهند. برخی از شرکتهای بزرگی که در این ارتباط با مهمترین بانکهای بینالمللی همکاری دارند، عبارتاند از Cisco، Juniper، Securepoint و….

انواع فایروال ها

سیستمهای فایروال، معمولاً به سه دسته عمومی تقسیمبندی میشوند، البته یک سیستم ممکن است ترکیبی از گونههای مختلف فایروال را همزمان استفاده کند.

تصفیه کنندهی بستههای اطلاعاتی (Packets)

در اینگونه سیستمها، بستهها بر اساس قانون خاصی متوقف میشوند. این قانون میتواند بستگی به جهت حرکت بسته، پروتکل خاص استفاده شده، آدرس فرستنده، شمارهی پورت پروتکل (مثلاً در TCP/IP)، واسطهی فیزیکی و غیره طراحی شده باشد. اینگونه فایروال، معمولاً در روتر (Router) انجام میشود. بهعنوان مثال، از Configurable access control lists یا ACLs در روترهای Cisco میتوان نام برد.

بازرسی کنندهی سطوح بالاتر شبکه

اینگونه سیستمها، مانند تصفیهکنندهی بستههای اطلاعاتی بوده، با این تفاوت که به دلیل آگاهی از تمامی لایهها و سطوح مختلف در stack پروتکل، هوشمندتر عمل میکنند. اینگونه سیستمها معمولاً حافظهدار بوده، اجازه آن را میدهند که یک بستهی اطلاعاتی نه بهصورت مجزا، بلکه بهعنوان بخشی از جریان دادهها نگاه کند.

سرویسدهندهی پروکسی

یک یا چند سیستم که به نظر میآید که خدماتی را به خارج میدهند، ولی عملاً به عنوان پروکسی برای سیستم اصلی عمل میکنند. بنابراین سیستم خارجی مستقیماً به سیستم درونی وصل نشده و پروکسی بین آنها قرار میگیرد. پیادهسازی آنها میتوانند در سطح مدار(سختافزار) یا در سطح برنامهی رایانهای (نرمافزار) باشد.

در زیر، تصویری از فایروال شرکت سیسکو با نام ASA 5505را مشاهده میکنید.

Wireless Access Point (AP)

نقطهی دسترسی بیسیم یا اکسس پوینت بیسیم، وسیلهای است در یک شبکه رایانهای بیسیم که به دستگاههای مجهز به ارتباط بیسیم نظیر وای- فای، بلوتوث، یا سایر پروتکلهای مرتبط اجازه میدهد تا به عضویت شبکههای بیسیم درآمده و با سایر دستگاهها و شبکههای دیگر ارتباط برقرار کنند. این وسیله را غالباً به یک رهیاب (روتر) متصل میکنند و با این کار، ارتباط بین شبکههای بیسیم و سیمی برقرار میشود. این نوع دستگاهها، امروزه از فرکانسهای رادیویی استانداردی برای دریافت و ارسال دادهها پشتیبانی میکنند. این استانداردها توسط سازمان IEEE تعیین شدهاند و غالب نقاط دسترسی بیسیم از استاندارد ۸۰۲.۱۱ استفاده میکنند.