تا به اینجا فایروال را به صورت مجازی نصب و راهاندازی کردیم و نرمافزار ASDM را هم برای آن به صورت اولیه اجرا کردیم و در ادامه کتاب به صورت کامل آن را بررسی میکنیم، برای اینکه با عملکرد فایروال سیسکو بیشتر آشنا شویم بهتر است موضوعاتی را در این قسمت بررسی کنیم.

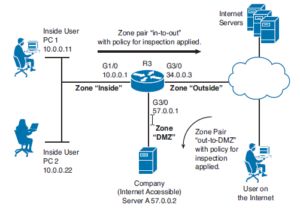

اصولاً برای کار با فایروال باید منطقههای کاری آن را بشناسید، فایروالها به طور معمول از سه منطقه تشکیل شدهاند که البته میتوانید نام این مناطق و تعداد آنها را تغییر دهید، در شکل زیر سه منطقه Inside، Outside و DMZ را مشاهده میکنید که هر کدام قوانین خاص خودشان را دارند که در زیر بررسی خواهیم کرد.

منطقه Inside :

در این منطقهدستگاهایی که قرار دارند میتوانند بدون مشکل با شبکه خارجی ارتباط برقرار کنند و دسترسی آنها کامل در نظر گرفته میشود، هر منطقه در فایروال با عددی با عنوان Security Level مشخص میشوند که هر چه این عدد بالاتر باشد دستگاههایی که در این منطقه قرار دارند دسترسی کاملتری به شبکه داخلی و خارجی دارند، اصولاً این عدد برای منطقه داخلی به صورت پیشفرض ۱۰۰ در نظر گرفته میشود.

نکته اول : به صورت پیشفرض ترافیک بین منطقه یا همان Zone مختلف اجازه عبور ندارد و باید برای آنها Policy تعریف شوید که در ادامه انجام خواهیم داد.

نکته دوم : ترافیک در یک منطقه یا Zoneرا هم میشود بررسی کرد .

منطقه DMZ :

در این Zone سرورهایی قرار میگیرند که بخواهیم از طریق اینترنت یا شبکه خارجی به آنها دسترسی داشته باشیم، اصولاً Security Level که برای این Zone در نظر گرفته میشود عددی بین منطقه Inside و Outside است، این منطقه به این خاطر طراحی شده تا سرورهایی که اهمیت کمتری به نسبت سرورهای دیگر دارند در دسترس کاربران خارجی قرار گیرند وباید تلاش شود در این منطقه هیچ سرور مهمی قرار نگیرد.

منطقه Outside :

در این Zone دسترسی کاملاً محدود شده و باید مدیر شبکه Policy مورد نظر خود را برای دسترسی به شبکه DMZ تعریف کند، توجه داشته باشید که Security Level آن صفر در نظر گرفته میشود و به هیچ عنوان نمیتواند به شبکه داخلی دسترسی داشته باشد.

فایروال سیسکو دارای ویژگیهای زیر است:

- Stateful inspection.

- Application inspection.

- Packet filtering.

- URL filtering.

- Transparent firewall (implementation method).

- Support for virtual routing and forwarding (VRF).

- Botnet traffic filtering

- Advanced malware protection (AMP)

- High availability

- AAA support

ویژگی Stateful inspection

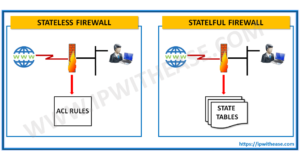

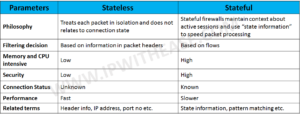

این ویژگی به عنوان dynamic packet filtering هم شناخته میشود و برای بررسی پکتهای عبوری از فایروال کاربرد دارد، این فنآوری جایگزین روش قدیمی static packet filtering شده است، در فنآوری قدیمی static packet filtering که در لایه ۳ و ۴ مدل OSI کار میکرد، فقط و فقط هدر بستهها بررسی میشد که همین کار باعث میشد مهاجم با قرار دادن پاسخ در هدر میتوانست به اطلاعات دست پیدا کند، اما در تکنولوژی Stateful inspection این مشکلات برطرف شده است.

همانطور که گفتیم کاربران خارج از شبکه به هیچ عنوان نمیتوانند به داخل شبکه در فایروال دسترسی داشته باشند، این مشکل برای کاربرانی که از شبکه داخلی به شبکه خارجی یا همان اینترنت مراجعه میکنند وجود دارد که برای حل آن از تکنولوژی Stateful inspection استفاده شده است در این تکنولوژی اطلاعات کاربرانی که میخواهند به اینترنت دسترسی داشته باشند مانند پورت مبدا و مقصد به همراه آدرس IP مبدا و مقصد در دیتابیسی با عنوان Stateful ذخیره میشوند و فایروال در زمان ورود ترافیک به شبکه داخلی آن را با این دیتابیس مقایسه میکند که اگر ترافیک با آن هماهنگی داشت اجازه عبور را میدهد که این میتواند یک ویژگی عالی فایروال باشد، نکتهی مهمی که در رابطه با این تکنولوژی باید بدانیم این است که از حملات مرگبار Dos و Spoofing جلوگیری میکند و جلوی ترافیک ناخواسته به شبکه را خواهد گرفت.

فایروالهای دیگری هم وجود دارد که از روش Stateless پشتیبانی میکنند که از سرعت خوبی برخوردار است ولی امنیت آن پاینتر از روش Stateful است.

در زیر تفاوت دو روش را مشاهده میکنید که Stateful بسیار قدرتمند است ولی از منابع سختافزاری بیشتری استفاده میکند.

ویژگی Application inspection

اصولاً این ویژگی از فایروال بر روی لایهی هفتم تمرکز دارد و برای نرمافزارهایی کاربرد دارد که از پورتهای داینامیک برای ارتباط استفاده میکنند، در ویژگی قبلی Stateful inspection زیاد نمیتوانست بر روی پورتهای داینامیک کار کند و آنها را نمیتوانست شناسایی کند و به خاطر همین فایروالها از ویژگی Application inspection استفاده میکنند تا تمام جزئیات ترافیک شناسایی شود.

ویژگیPacket filtering

در این ویژگی میتوانیم اکسس لیستهای مختلفی از نوع Standard و یا Extended ایجاد کنیم و در جهت ورودی Inbound و یا Outbound در Interface اعمال کنیم.

اصولا کلمه Inbound در فایروال به به ترافیکی گفته میشود که میخواهد از Security Level پائینتر به Security Level بالاتر دسترسی داشته باشد مثلاً دسترسی منطقه Outside به DMZ و کلمه Outbound هم برای دسترسی از شبکه Inside به شبکه Outside یا اینترنت است که Security Level بالاتر به پائینتر میشود.

ویژگی URL filtering

در این قابلیت با استفاده از دیتابیسهای سایتهای مشخص شده ترافیک مربوط به URL را بررسی کنیم و به آنها اجازه عبور بدهیم و یا جلوی آنها را بگیرم، البته میتوانیم فقط از آنها Log تهیه کنیم.

ویژگی Transparent firewall (implementation method)

فایروالهای ASA شرکت سیسکو در دو حالت Transparent و Routed کار میکنند.

در شکل صفحه قبل دو حالت Routed Mode و Transparent Mode را مشاهده میکنید که در حالت Routed Mode فایروال به عنوان یک Gateway در بین دو شبکه Inside و Outside قرار میگیرد و به عنوان یک فایروال و روتر عمل میکند این نوع فایروال در لایه سوم مدل OSI کار میکنند، توجه داشته باشید در این حالت باید برای هر یک از Interface ها یک Subnet جدا تعریف شود و خود فایروال عملیات Routing را بین آنها انجام میدهد.

در شکل سمت راست حالت Transparent را که به حالت مخفی هم مشهور است را مشاهده میکنید در این شبکه به Interface های فایروال IP اختصاص داده نمیشود و فقط کابل شبکه به هر دو طرف آن متصل است و یک Subnet در شبکه وجود دارد، این فایروال اصولاً پشت روتر Gateway قرار میگیرد و عملیات نظارت بر بسته ها را انجام میدهد، توجه داشته باشید در این حالت فایروال در لایه دوم و برای عبور ترافیک لایه سوم باید دسترسی لازم را با Access List به فایروال معرفی کنید، توجه داشته باشید برای مدیریت این فایروال باید برای پورت Management آن یک آدرس IP در همان Subnet تعریف کرد.

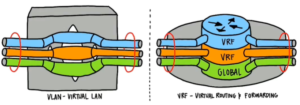

ویژگی Support for virtual routing and forwarding یا VRF:

این ویژگی برای ایجاد چندین جدول مسیریابی کاربرد دارد و بیشتر در فناوری MPLS به کار میرود، با این ویژگی میتوانید برای هر کاربر یک جدول مسیریابی مختص ایجاد کنید و این جداول با هم ارتباطی نداشته باشند، در شکل زیر و سمت راست ارتباط VLAN در که در سوئیچ انجام میشود و سمت چپ ارتباط VRF را که در روتر کارایی دارد را مشاهده میکنید، میتوان گفت VRF نوعی از Vlan است با این تفاوت که در روتر اجرایی میشود، توجه داشته باشید اگر از VRF بدون استفاده از MPLS استفاده کنیم به آن VRF Lite گفته میشود.

ویژگی Access control lists (ACL) are not required as a filtering method to implement the policy

در این ویژگی از فایروال به این نکته اشاره میکند که لیست کنترل دسترسی یا همان ACL برای به عنوان یک روش فیلترینگ مورد نیاز نیست.

فعالسازی SSH در ASA

برای اینکه دسترسی آسانتری به فایروال ASA داشته باشیم و تنظیمات خود را بر روی آن انجام دهیم بهتر است سرویس SSH را بر روی آن فعال کنیم که برای این کار به صورت زیر عمل کنید:

با دستور زیر رمز عبور ورود به Privilege مد را فعال میکنیم که به صورت پیشفرض رمز عبوری بر روی آن قرار گرفته نبود.

ciscoasa(config)# enable password 3isco-pass

بعد از فعال کردن رمز عبور باید یک نام کاربری و رمز عبور آن را هم فعال کنید تا بتوانید از طریق سرویس SSH به فایروال ASA متصل شوید، برای این کار از دستور زیر استفاده کنید، توجه کنید که ۳isco به عنوان نام کاربری و ۳isco-pass به عنوان رمز عبور در نظر گرفته شده است.

ciscoasa(config)# username 3isco password 3isco-pass privilege 15

دستور بعدی که باید اجرا کنیم ایجاد دسته کلید برای ارتباط است که دستور آن را در زیر مشاهده میکنید.

ciscoasa(config)# crypto key generate rsa modulus 2048

بعد از اجرای دستور بالا با اخطار و سوال زیر مواجه میشوید که دسته کلید از قبل وجود دارد و آیا میخواهید با آن جایگزین کنید که کلمه Yes را وارد کنید.

WARNING: You have a RSA keypair already defined named <Default-RSA-Key>.

Do you really want to replace them? [yes/no]: yes

Keypair generation process begin. Please wait…

برای اینکه احراز هویت انجام شود با دستور زیر به ASA اعلام میکنیم که احراز هویت را به صورت محلی یا همان Local انجام دهید یعنی با این کار نام کاربری و رمز عبور را که در قسمت قبل تعریف کردید مورد تایید قرار میگیرد.

نکته مهم در اجرای دستور زیر این است که کلمه LOCAL را باید به صورت حروف بزرگ بنویسید.

ciscoasa(config)# aaa authentication ssh console LOCAL

بعد از انجام تمام دستورات بالا باید به ASA بگوییم که SSH را بر روی چه رنج آدرس و اسم پورتی فعال کند، که برای این کار از دستور زیر استفاده میکنیم، توجه داشته باشید نام mgmt مربوط به اینترفیس Management است که در قسمت قبل بر روی آن آدرس تعریف کردیم.

ciscoasa(config)# ssh 192.168.1.0 255.255.255.0 mgmt

تا به اینجا سرویس SSH را بر روی فایروال فعال کردیم و حالا میتوانیم با نرمافزارهای مختلف مانند Putty یا Secure CRT به فایروال متصل شویم.

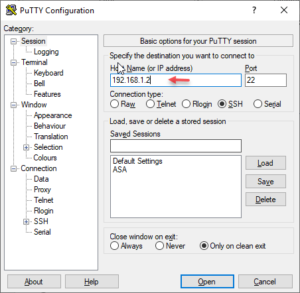

نرمافزار Putty را از اینجا دانلود و اجرا کنید و به مانند شکل روبرو گزینهی SSH را انتخاب و آدرس سرور ASA را وارد کنید و بر روی Open کلیک کنید، بعد از این کار از شما سوال خواهد شد که آیا دسته کلید مورد تایید است که باید بر روی Yes کلیک کنید.

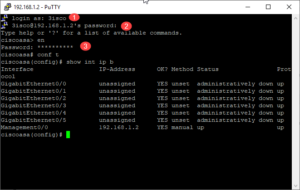

همانطور که مشاهده میکنید، برای ورود نام کاربری درخواست شده که در قسمت اول وارد میکنیم و در قسمت دوم رمز عبور مربوط به آن را و بعد از آن برای ورود به مد privilege باید از دستور Enable استفاده کنید و بعد از آن هم باید رمز عبوری را که با دستور Enable Password فعال کردید را وارد کنید.

حالا میتوانیم بدون ورود به ماشین مجازی و فقط با استفاده از سرویس SSH فایروال ASA را مدیریت کنیم.

نکته: به صورت پیشفرض مقدار زمان پایدار بودن ارتباط یک دقیقه میباشد و اگر در این یک دقیقه با فایروال کار نکنید ارتباط شما قطع خواهد شد که برای رفع این مشکل باید دستور زیر را در فایروال اجرا کنید:

اگر بعد از دستور ssh timeout علامت سوال قرار دهید مشاهده خواهید کرد که این عدد میتواند بین ۱ تا ۶۰ دقیقه متغیر باشد که در اینجا مقدار ۱۵ دقیقه ثبت شده است.

ciscoasa(config)# ssh timeout ?

configure mode commands/options:

<1-60> Idle time in minutes after which a ssh session will be closed

ciscoasa(config)# ssh timeout 15

اجرای C3PL در روتر سیسکو

در سیسکو مفهومی با نام ZBPFW داریم که برای اجرای سیاستها در دستگاههای سیسکو کاربرد دارد، از طریق این ویژگی، پورتهای مختلف فایروال به Security Zone های مختلی تقسیم میشود که در قسمت قبل آن را بررسی کردیم. سیسکو برای اجرا کردن سیاستهای خود از زبانی به نام C3PL یا همان Cisco Common Classification Policy Language استفاده میکند در این زبان سه موضوع در هر اجرا مورد بررسی قرار میگیرد که عبارتاند از:

Class maps : برای شناسایی ترافیک عبوری در دستگاههای سیسکو مورد استفاده قرار میگیرد، برای اینکه ترافیک در جریان را کنترل کنید یک سری سیاستها در قالب Class MAP تعریف میکنید و این ترافیک را که در ادامه با یک مثال بررسی خواهیم کرد کنترل میکنید، اصولاً Class MAP ترافیکهای زیر را مورد بررسی قرار میدهد.:

- ترافیکهایی که بین لایه سه و چهار مدل OSI جریان دارن مانند ترافیک IP مقصد و مبدا، ترافیک پورتهای دستگاه مورد نظر و ترافیک پورتهای مدیریتی.

- ترافیکهایی که در لایهی هفتم از مدل OSI کاربرد دارند مانند: کوکیهای پروتکل HTTP، آدرسهای HTTP، عنوان و محتوای پروتکل HTTP یا دستورات پروتکل FTP.

Policy MAP : در این قسمت Class Map مورد نظر شناسایی شده و اکشن مورد نظر طبق آن اجرا میشود، در کل Policy MAP دارای چهار اکشن به صورت زیر است:

نام اکشن | توضیحات | کاربرد |

Inspect | مجاز برای بررسی ترافیک | برای ترافیک کاربران که از داخل به بیروت از فایروال ارتباط برقرار میکنند کاربرد دارد. |

Pass | اجازه عبور ترافیک را میدهد | این نوع ترافیک زمانی که از شبکه خارج میشوند دیگر به شبکه داخلی وارد نمیشوند و به خاطر همین ترافیک آن بررسی نخواهد شد. |

Drop | اجازه عبور ترافیک را نمیدهد. | این گزینه اجازه عبور هیچ ترافیکی را بین Zone های مختلف را نمیدهد. |

Log | Log گیری از بستهها | اگر بخواهید از اطلاعات بستهها، Pass، Drop اطلاعات بدست آورید باید این گزینه را فعال کنید. |

Service Policy : در این قسمت مشخص میکنیم که Policy MAP در چه جایی یا اینترفیسی اجرا شود.

برای اینکه بیشتر با این مبحث آشنا شویم یک مثال را با هم بررسی میکنیم.

Zone Based Firewall در نسخه ۱۲.۶ IOS کارایی دارد و به عنوان جایگزینی برای Context-Based Access Control یا همان CBAC معرفی شد.

Zone Based Firewall از ویژگی Stateful inspection و Application inspection در لایه ۳ (Network Layer) تا لایه ۷ (Application Layer) پشتیبانی میکند.

همانطور که گفتیم فایروال مبتنی بر منطقه یا همان ZBFW یک فایروال Statful است و این بدان معنا است که هر چیزی که از فایروال خارج شود آن را به خاطر میسپارد و در برگشت اجازه ورود میدهد، در مورد این موضوع در قسمتهای قبل به طور کامل صحبت کردیم.

یک نکته مهم در استفاده از ZBFW این است که اگر شرکتیتوانایی خرید فایروال ASA را نداشته باشد با این فایروال که در داخل روتر فعال میشود میتوانید جایگزین آن کنید با توجه به این نکته که روتر باید از سری ISR یا Integrated Services Routers باشد مانند سری ۳۹۰۰ و ۲۹۰۰ .

مراحل پیکربندی فایروال مبتنی بر Zone Based Firewall :

- ایجاد منطقه امنیتی

- عضو کردن Interface مورد نظر در منطقه مشخص شده.

- ایجاد Policy

- ایجاد Zone Pair

- اعمال کردن Policy بر روی Zone pair .

توپولوژی شبکه:

در زیر یک مثال را در GNS3 با هم بررسی میکنیم، در این مثال چهار روتر را مشاهده میکنید که R2 به عنوان ZBF عمل میکند و دارای سه منطقه Inside, Outside, DMZ است.

کاری که میخواهیم در این سناریو انجام دهیم این است که:

- از طریق R1 که در منطقه Inside قرار دارد بتوانیم، پروتکل TCP, UDP, ICMP برای دسترسی به منطقه Outside که روتر R3 قرار دارد فعال کنیم.

- از طریق روتر R1 که در منطقه Inside قرار دارد بتوانیم از طریق پروتکل HTTP , Telnet به منطقه DMZ دسترسی پیدا کنیم.

دستورات روتر R1 :

در دستور زیر وارد Interface f0/0 میشویم، و آدرس روتر R1 را وارد و پورت را روشن میکنیم، بعد از آن با دستور IP Route مشخص میکنیم که هر شبکهای را که روتر R1 نمیداند به روتر R2 ارسال کند.

R1(config)#int f0/0

R1(config-if)#ip address 10.1.1.1 255.255.255.0

R1(config-if)#no shut

R1(config-if)#exit

R1(config)#ip route 0.0.0.0 0.0.0.0 10.1.1.2

دستورات روتر R2 :

وارد پورت F0/0 شوید و آدرس IP مورد نظر را که با روتر R1 در ارتباط است را وارد و بعد از آن پورت را روشن کنید.

R2(config)#int f0/0

R2(config-if)#ip address 10.1.1.2 255.255.255.0

R2(config-if)#no shut

R2(config-if)#exit

در ادامه وارد پورت F0/1 شوید و آدرس مورد نظر را وارد کنید، این پورت با روتر R3 در ارتباط است.

R2(config)#int f0/1

R2(config-if)#ip add 102.1.1.2 255.255.255.0

R2(config-if)#no shut

R2(config-if)#exit

وارد پورت F1/0 شوید و IP مورد نظر را که به سمت روتر R4 است را وارد و پورت را روشن کنید.

R2(config)#int f1/0

R2(config-if)#ip address 192.168.1.2 255.255.255.0

R2(config-if)#no shut

R2(config-if)#exit

دستورات روتر R3 :

در این روتر وارد پورت F0/0 شوید ور آدرس IP را وارد و پورت را روشن کنید.

R3(config)#int f0/0

R3(config-if)#ip address 102.1.1.1 255.255.255.0

R3(config-if)#no shut

R3(config-if)#exit

در ادامه یک IP Route به سمت روتر R2 بنویسید تا شبکهای که روتر R3 نمیشناسد به سمت روتر R3 فرستاده شود.

R3(config)#ip route 0.0.0.0 0.0.0.0 102.1.1.2

R3(config)#exit

دستورات روتر R4 :

وارد پورت F0/0 شوید و آدرس IP را که در رنج پورت F1/0 روتر R2 است را وارد و پورت را روشن کنید.

R4(config)#int f0/0

R4(config-if)#ip address 192.168.1.1 255.255.255.0

R4(config-if)#no shut

R4(config-if)#exit

در ادامه یک IP Route به سمت روتر R2 بنویسید تا شبکهای که روتر R4 نمیشناسد به سمت روتر R3 فرستاده شود.

R4(config)#ip route 0.0.0.0 0.0.0.0 192.168.1.2

R4(config)#exit

برای اینکه مطمئن شویم روترها با هم در ارتباط هستند بهتر است از دستور Ping برای تست ارتباط استفاده کنیم.

Ping روتر R1 با روتر R3

R1#ping 102.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 102.1.1.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 28/30/32 ms

Ping روتر R2 با روتر R4

R2#ping 192.168.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.1.1, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 4/22/32 ms

Ping روتر R3 با روتر R1

R3#ping 10.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.1.1.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 24/32/44 ms

R3#

Ping روتر R4 با روتر R1 و R3

R4#ping 10.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.1.1.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 28/38/44 ms

R4#ping 102.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 102.1.1.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 16/28/40 ms

خوب تا به اینجا به روترها آدرس IP دادیم و ارتباط آنها را هم تست کردیم در ادامه باید Security Zone ایجاد کنیم و Interface ها را داخل ان قرار دهیم.

ایجاد Security Zone

در زیر سه منطقه Inside, Outside, DMZ را در روتر R2 که روتر اصلی است ایجاد میکنیم.

R2(config)#zone security inside

R2(config-sec-zone)#exit

R2(config)#zone security outside

R2(config-sec-zone)#exit

R2(config)#zone security dmz

R2(config-sec-zone)#exit

عضو کردن Interface در Security Zone مورد نظر

در این قسمت وارد پورت F0/0 شوید و آن را در منطقه Inside قرار دهید.

R2(config)#interface f0/0

R2(config-if)#zone-member security inside

R2(config-if)#exit

وارد پورت F0/1 شوید و آن را عضو منطقهی Outside کنید.

R2(config)#int f0/1

R2(config-if)#zone-member security outside

R2(config-if)#exit

وارد پورت F1/0 شوید و آن را عضو منطقهی DMZ کنید.

R2(config)#int f1/0

R2(config-if)#zone-member security dmz

R2(config-if)#exit

بعد از انجام مراحل بالا حالا باید سیاستهای خود را در این مناطق اعمال کنیم.

اجرای سناریو اول

ایجاد Class MAP

در مرحله اول با دستور class-map یگ گروه با نام cmap1 ایجاد میکنیم:

R2(config)#class-map type inspect match-any cmap1

بعد از آن با دستور Match سه پروتکل TCP, UDP, ICMP را به این گروه اضافه میکنیم:

R2(config-cmap)#match protocol tcp

R2(config-cmap)#match protocol udp

R2(config-cmap)#match protocol icmp

R2(config-cmap)#exit

ایجاد Policy MAP

با دستور policy-map یک گروه با نام pmap1 ایجاد میکنیم:

R2(config)#policy-map type inspect pmap1

بعد از این کار باید داخل Policy Map که در بالا ایجاد کردید Class Map را صدا بزنید:

توجه داشته باشید، دستور زیر داخل policy-map در حال اجرا است.

R2(config-pmap)#class type inspect cmap1

R2(config-pmap-c)#inspect

R2(config-pmap-c)#exit

R2(config-pmap)#exit

ایجاد Zone Pair

با این دستور یک گروه با نام Int_out ایجاد میکنیم و اجازه دسترسی شبکه Inside را به شبکه Outside میدهیم.

R2(config)#zone-pair security in_out source inside destination outside

بعد از این که Zone Pair را در مرحله قبل ایجاد کردید وارد آن میشویم و دستور زیر را برای ارتباط دادن Policy Map به Zone Pair استفاده میکنیم:

R2(config-sec-zone-pair)#service-policy type inspect pmap1

R2(config-sec-zone-pair)#exit

R2(config)#exit

با انجام سناریو اول حالا میتوانید از روتر R1 روتر R3 را ping کنید چون به پروتکل ICMP اجازه عبور دادیم و همچنین میتوانید از طریق روتر R1 به روتر R3 یک ارتباط Telnet برقرار کنید.

اجرای سناریو دوم

در سناریو دوم میخواهیم در منطقه Inside و Dmz به دو پروتکل Http و Telnet اجازه عبور دهیم به طوری که روتر R1 بتواند از طریق این دو پروتکل به روتر R4 که در منطقه DMZ است متصل شود.

در این قسمت دیگر توضیحات اضافه نمیدهیم و فقط دستورات را پشت سر هم اجرا میکنیم:

R2(config)#class-map type inspect match-any cmap2

R2(config-cmap)#match protocol telnet

R2(config-cmap)#match protocol http

R2(config-cmap)#exit

R2(config)#policy-map type inspect pmap2

R2(config-pmap)#class type inspect cmap2

R2(config-pmap-c)#inspect

R2(config-pmap-c)#exit

R2(config)#zone-pair security in_dmz source inside destination dmz

R2(config-sec-zone-pair)#service-policy type inspect pmap2

R2(config-sec-zone-pair)#exit

بعد از وارد کرد دستورات بالا و اجازه دادن به دو پروتکل Http و Telnet حالا باید وارد روتر R4 شوید و Telnet و Http را با دستورات زیر فعال کنید.

R4(config)#line vty 0 4

R4(config-line)#password 3isco

R4(config-line)#exit

R4(config)#ip http server

بعد از اینکه دستورات را وارد کردید میتوانیم ارتباط را تست بگیریم:

R1#telnet 192.168.1.1

Trying 192.168.1.1 … Open

User Access Verification

Password:

R4>en

% No password set

R4>exit

[Connection to 192.168.1.1 closed by foreign host]

R1#