در نظر بگیرید کارمندان یک سازمان به صورت دورهکاری از سرتاسر دنیا قرار است به شبکه داخلی شما متصل شوند و از منابع آن استفاده کنند، این موضوع نیاز به این دارد که امنیت و سرعت آن را تضمین کنید، به خاطر همین موضوع شرکت سیسکو از نوعی VPN با نام AnyConnect استفاده کرده است که این امر را تحقق میبخشد.

در کنار اینکه شما با استفاده از AnyConnect به شبکه داخلی سازمان خود Remote میزنید میتوانید از دیگر ویژگیهای امنیتی ان هم استفاده کنید

شعار سیسکو برای این نرمافزار این است که به هر نوع دستگاهی در هر زمان و از هر مکان یک دسترسی ایمن و قابل اطمیان دهید.

یکی از ویژگیهای مهم AnyConnect متصل شدن به نرمافزار ACS و ISE است و با این کار در چندین مرحله کاربران احراز هویت و شناسایی میشوند.

در زیر ویژگیهای مهم AnyConnect را مشاهده میکنید که واقعاً قابل تامل است.

در شکل زیر یک ASA سیسکو به همراه یک سرور و یک کلاینت را مشاهده میکنید که Server در شبکه داخلی قرار دارد و PC1 در شبکه outside یا خارجی، میخواهیم سرویس AnyConnect را در ASA راهاندازی کنیم تا PC1 بتوانید با VPN به شبکه inside یا همان شبکه ۱۹۲.۱۶۸.۲.۰ دسترسی پیدا کند.

نکته: تنظیماتی که در این قسمت برای ارتباط دستگاهها قرار دادیم دقیق همان تنظیماتی است که در قسمت قبل و در Site to Site VPN انجام دادیم با این تفاوت که در این قسمت یک دستگاه ASA قرار دارد و سروری که در شبکه Inside قرار دارد یک ویندوز سرور ۲۰۱۲ است که بر روی VMware Workstation فعال شده است و از طریق کارت شبکه VMnet2 به این Cloud متصل شده است، منور از Cloud همین سرور است که آیکون آن را از ابر به سرور تغییر دادیم، قرار است که Pc1 بتواند بعد از ارتباط AnyConnect یک وب سایت را در سرور باز کند.

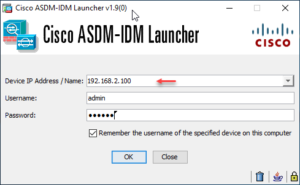

بعد از انجام تنظیمات در فایروال ASA-1 باید از طریق ASDM به آن متصل شویم که از طریق آدرس ۱۹۲.۱۶۸.۲.۱۰۰ که بر روی Inisde ست شده است این کار را انجام میدهیم.

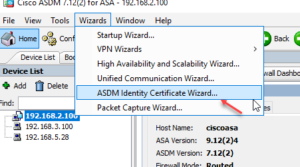

بعد از ورود به ASDM از طریق منوی Wizards گزینهی ASDM identity Certificate Wizard را انتخاب کنید.

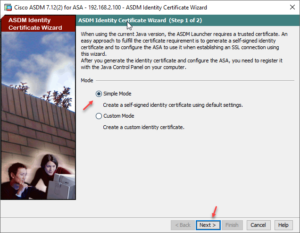

در این قسمت گزینهی simple Mode را انتخاب کنید.

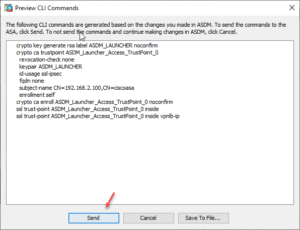

بعدر این صفحه دستوراتی که برای این عملیات مورد نیاز است مشخص شده است، که با کلیک بر روی Send دستورات بر روی فایروال اعمال میشود.

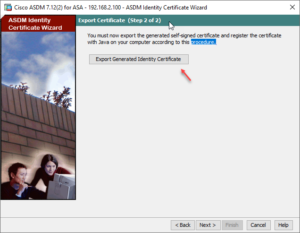

در این صفحه هم میتوانید با کلیک بر روی گزینهی مورد نظر از CA یا همان Certificate ایجاد شده یک Export تهیه کنید.

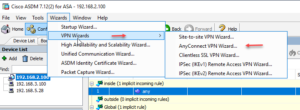

بعد از انجام مراحل بالا وارد منوی Wizards شوید و از قسمت VPN Wizards گزینهی AnyConnect VPN Wizard را انتخاب کنید.

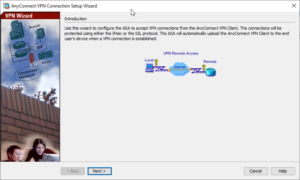

در صفحه اول نحوه ارتباط بین شبکه داخلی و خارجی مشخص با شکل مشخص شده است، بر روی Next کلیک کنید.

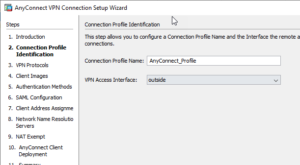

در این صفحه باید یک نام برای Profile خود وارد کنید و در قسمت VPN Access Interface باید مشخص کنید که سرویس VPN بر روی کدام پورت اجازه کار داشته باشد که در اینجا پورت outside که شبکه خارجی است انتخاب شده است.

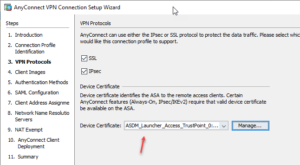

در این قسکت باید تیک هر دو گزینهرا انتخاب کنید تا امنیت کار هم از طریق گواهینامهی SSL و هم از طریق IPsec چک شود، در قسمت Device Certificate باید همان گواهینامهای که در قسمت اول این بحث ایجاد کردید را انتخاب و بر روی Next کلیک کنید.

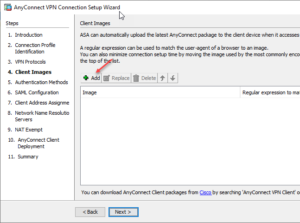

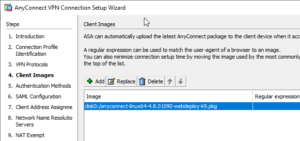

در این قسمت باید آخرین پکیج AnyConnect را از سایت سیسکو دانلود و به نرمافزار معرفی کنید، فایل Anyconnect باید با پسوند pkg باشد که اگر موفق نشدید آن را از سایت Cisco دانلود کنید میتوانید از این قسمت دانلود کنید، بعد از دانلود بر روی Add کلیک کنید.

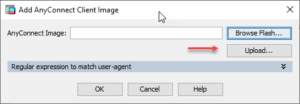

چنانچه فایل از قبل در حافظه Flash دستگاه فایروال موجود باشد باید بر روی Browse Flash کلیک کنید و اگر هم فایل را دانلود کردید بر روی Upload کلیک کنید.

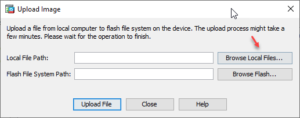

در این قسمت بر روی Browse Local Files کلیک کنید و فایل مورد نظر را انتخاب و Upload کنید.

همانطور مشاهده میکنید فایل (anyconnect-win-4.8.01090-webdeploy-k9.pkg) آپلود و به لیست اضافه شده است، برای ادامه کار بر روی Next کلیک کنید.

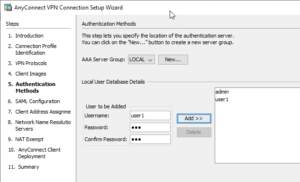

در این قسمت اگر از سرور ACS یا ISE برای بحث احراز هویت استفاده میکنید میتوانید بر روی New کلیک کنید و آدرس سرور را با تنظیمات آن وارد کنید، در غیر این صورت باید نام کاربری و رمز عبور داخلی فایروال را انتخاب کنید، البته در پائین صفحه میتوانید کاربر دلخواه خود را اضافه یا حذف کنید، توجه داشته باشید کاربر Admin که از قبل ایجاد کرده بودیم در لیست وجود دارد.

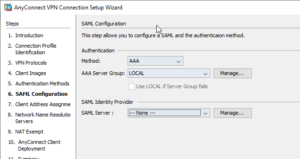

در این ثفحه اگر سرور Authentication یا همان احراز هویت داخلی دارید گزینهی Local را انتخاب کنید و یا اگر از سرور خارجی مانند ACS استفاده میکنید باید گزینه زا تغییر دهید.

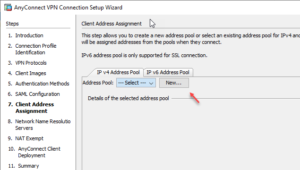

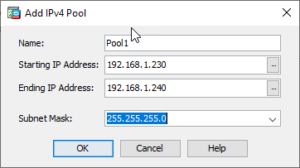

در این صفحه باید یک Pool یا یک رنج IP برای کلاینتهایی که میخواهند با VPN به شبکه داخلی متصل شوند ایجاد کنید، برای این کار در قسمت IPV4 بر روی New کلیک کنید.

نام، رنج IP و Subnet را برای این Pool مشخص کنید، زمانی که کاربران از AnyConnect برای متصل شدن استفاده کنند یکی از این آدرسها به صورت اتوماتیک به انها اختصاص داده میشود.

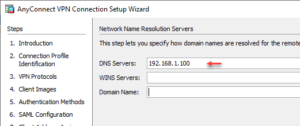

در این صفحه هم باید آدرس DNS, WINS و نام Domain را مشخص کنید.

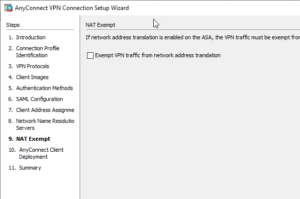

در این صفحه اگر از پروتکل NAT در فایروال خود استفاده میکنید برای تبدیل آدرس باید تیک گزینهی مورد نظر را انتخاب کنید تا کارایی آن حفظ شود.

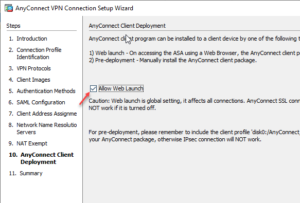

در این قسمت برای اینکه به نرمافزار Anyconnect برای کلاینتها دسترسی داشته باشیم میتوانیم تیک گزینهی Allow Web Launch را انتخاب کنید، بر روی Next کلیک کنید.

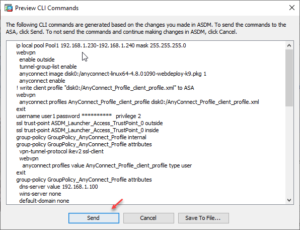

در صفحه آخر اگر بر روی Finish کلیک کنید، دستورات نهایی به مانند شکل روبرو ظاهر میشوند و با کلیک بر روی Send بر روی فایروال اعمال میشوند.

همانطور که در شکل زیر مشاهده میکنید پروفایل مورد نظر برای دسترسی کلاینتها ایجاد شده است و همه چیز برای اتصال کلاینت به فایروال از طریق VPN امکان پذیر است.

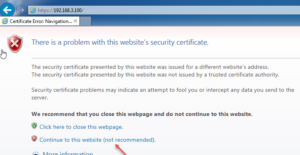

در ادامه باید وارد کلاینت (PC1) شویم و AnyConnect را تست بگیریم، همانطور که گفتیم برای اینکه به نرمافزار AnyConnect دسترسی داشته باشیم دو راه وجود دارد یکی اینکه از اینجا فایل (anyconnect-win-4.8.01090-predeploy-k9.zip) را دانلود و بر روی کلاینت نصب کنید و یا اینکه یک مرورگر باز کنید و آدرس پورت outside که ۱۹۲.۱۶۸.۳.۱۰۰ است را در مرورگر به صورت https://192.168.3.100 وارد کنید که در شکل روبرو این موضوع را مشاهده میکنید با وارد شدن به آدرس فایروال صفحه روبرو ظاهر میشود که باید بر روی Continue to yhis website کلیک کنید تا ازر گواهینامه امنیتی نامعتبر آن صرفنظر کند.

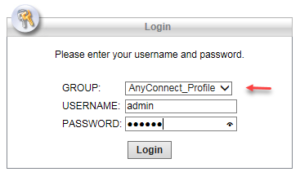

در صفحه بعد که در شکل روبرو مشاهده میکنید باید پروفایلی را که در قسمت قبل ایجاد کردیم را انتخاب و نام کاربری و رمز عبور تعریف شده در فایروال را وارد و بر روی Login کلیک کنید.

بعد از ورود با این صفحه روبرو خواهید شد که باید وارد تب Download شوید و بر روی Download for Windows کلیک کنید و در نوار باز شده بر روی Run کلیک کنید و آن را نصب کنید.

نکته: در زمان راهاندازی AnyConnect باید فایلهای مربوط به Any Connect که برای ورژنهای مختلف از سیستمعامل است را در فایروال آپلود کند تا زمانی که در دستگاههای مختلف این آدرس سایت را باز میکنید ورژن مخصوص به آن برای شما باز شود.

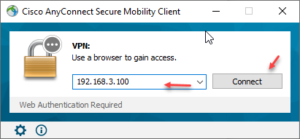

بعد از نصب ان را اجرا کرده و به مانند شکل روبرو آدرس outside فایروال را که در اینجا ۱۹۲.۱۶۸.۳.۱۰۰ است را وارد کنید و بر روی Connect کلیک کنید.

در هنگام Connect به علت معتبر نبودن Certificate با اخطار روبرو مواجه خواهید شد که باید بر روی Connect Anyway کلیک کنید.

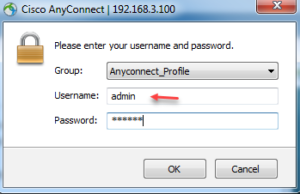

در این قسمت باید پروفایل مورد نظر خود را انتخاب و نام کاربری و رمز عبور تعریف شده را وارد و بر روی OK کلیک کنید.

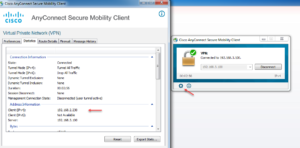

همانطور که مشاهده میکنید VPN متصل شده است و برای اینکه جزئیات آن را مشاهده کنید باید بر روی آیکون مورد نظر کلیک کنید، در تب Statistics آدرس IP، مقدار زمان متصل بود و بقیه جزئیات نوشته شده است.

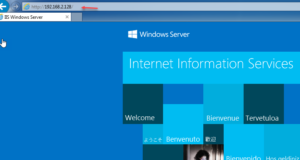

به سناریو خود باز میگردیم در این سناریو توانستیم از طریق PC1 با استفاده از AnyConnect VPN به فایروال ASA-1 متصل شدیم و حالا باید شبکه ۱۹۲.۱۶۸.۲.۰ را مشاهده کنیم، برای اینکه بیشتر با کار آشنا شوید، بر روی سرور با آدرس ۱۹۲.۱۶۸.۲.۱۲۸ سرویس IIS راهاندازی کردیم و میخواهیم از طریق PC1 سایت سرور را باز کنیم.

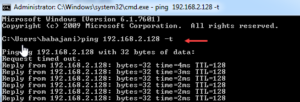

همانطور که مشاهده میکنید بعد از متصل شدن VPN توانستیم از طریق PC1 سرور ۱۹۲.۱۶۸.۲.۱۲۸ را Ping بگیریم.

در شکل روبرو وب سایت سرور را مشاهده میکنید که از طریق PC1 باز شده است.

نرمافزار ASDM را باز کنید و وارد تب Monitoring شوید، در این صفحه از سمت چپ بر روی VPN کلیک کنید و از بین گزینههای موجود بر روی Sessions کلیک کنید، در این قسمت تمام کانکشنهایی که به فایروال زده شده مشخص میشود، برای اینکه کانکشن مربوط به AnyConnect را مشاهده کنیم باید از قسمت Filter By گزینهی AnyConnect Client را انتخاب کنید که در شکل زیر این موضوع مشخص شده است و کانکشنی که از PC1 با آدرس ۱۹۲.۱۶۸.۳.۱۲۸ به فایروال زدیم مشخص شده است.

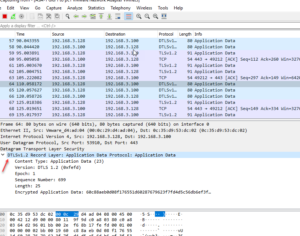

بعد از ارتباط vpn برای اینکه جزئیات ارتباط بین کلاینت و فایروال را مشاهده کنیم بر روی خط بین دو دستگاه کلیک راست کنید و گزینهی Start capture را انتخاب کنید، همانطور که در شکل روبرو مشاهده میکنید دو پروتکل DTLS و TLS که برای ارتباط VPN است در حال کار است و اطلاعات بین دو دستگاه را رمزنگاری کرده است، DTLS با UDP و پروتکل TLS با TCP کار میکنند.

پروتکل DTLS یا همان Datagram Transport Layer Security پروتکل ارتباطی است که امنیت برنامههای مبتنی بر UDP را حفظ میکند تا از سنود پیام و جعل آن توسط دیگران جلوگیری کند، اگر کتاب CCNA R&S بنده را مطلاعه کرده باشید در انجا به این نکته اشاره کردم که پروتکل UDP از نوع ارتباط connectionless است و ارتباطات در آن از نظر امنتی بررسی نمیشود ولی مزیتی که دارد سرعت ان به نسبت TCP بیشتر است، این پروتکل DTLS امنیت UDP را تضمین میکند.

پروتکل TLS یا همان Transport Layer Security هم پروتکل ارتباطی امن برای ارتباطات TCP است و هنگامی که با TLS ارتباط برقرار کرده باشد تمام اطلاعت رمزنگاری خواهد شد، توجه داشته باشید که پروتکل TLS به همراه پروتکل SSL کار میکنند.