در این قسمت میخواهیم عملیات Site To Site VPN را بین دو فایروال ASA از طریق نرم افزار ASDM انجام دهیم.

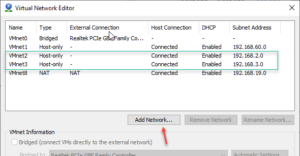

برای شروع کار به نیاز به دو فایروال ASA و دو کلاینت داریم که کلاینت خود را در این قسمت دو تا ویندوز ۷ مجازی در نظر میگیریم و به صورت Cloud آنها را به ASA متصل میکنیم، برا اینکه بتوانیم از ماشین مجازی استفاده کنیم باید دو کارت شبکه برای آنها ایجاد کنیم که این کار را با ایجاد دو کارت شبکه VMnet2,3 انجام میدهیم، به آدرس IP آنها هم توجه کنید، همانطور که میدانید این کار در سرویس Virtual Network Editor انجام میشود.

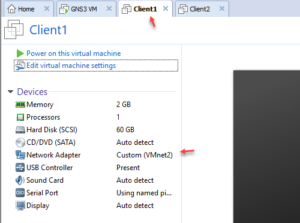

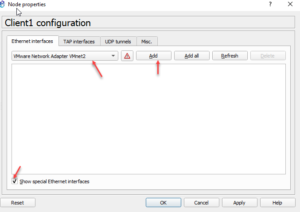

در نرمافزار VMware Workstation دو ماشین مجازی با نامهای Client1 و Client2 ایجاد کردیم و به Client1 کارت شبکه VMnet2 را اختصاص دادیم.

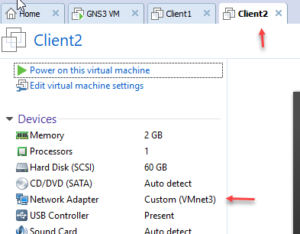

و برای Client2 هم کارت شبکه VMnet3 را اختصاص دادیم که در ادامه باید به آنها IP اختصاص دهیم.

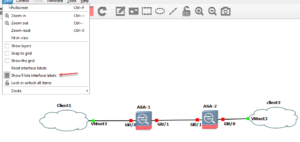

به مانند شکل دو فایروال ASA و دو Cloud را به صفحهی GNS3 اضافه کنید و نام آنها را به مانند روبرو تغییر دهید، بر روی یکی از Cloud کلیک راست کنید و گزینهی Configure را انتخاب کنید.

در این صفحه باید همه کارت شبکههای فعلی را انتخاب و Delete کنید بعد از خالی شدن صفحه تیک گزینهی Show special Ethernet interface را انتخاب کنید تا لیست کارت شبکههای مخفی نمایش داده شود بعد از آن کارت شبکهی VMnet2 و VMnet3 را انتخاب و به لیست اضافه کنید، دقیقا همین کار را هم در Cloud دوم انجام دهید.

بعد از انجام مراحل بالا بر روی لینک کلیک کنید و بعد از کلیک بر روی Client1 کارت شبکهی VMnet2 را انتخاب کنید برای Cloud دوم یعنی Client2 هم کارت شبکهی VMnet3 را انتخاب کنید و به فایروال متصل کنید.

شکل کلی پروژه به صورت زیر خواهد بود که در آن نام Interface ها مشخص شده است، اگر بخواهید در GNS3 نام Interface را مشاهده کنید باید از طریق منوی View گزینهی Show/Hide interface lables را انتخاب کنید تا نام آنها مشخص شود، اگر چنانچه نام Interface را بخواهید ویرایش کنید باید بر روی آن کلیک راست کنید و گزینهی Text edit را انتخاب کنید.

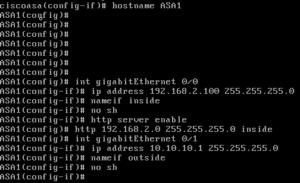

در ادامه کار فایروالها را روشن کردن و تنظیمات مربوط به آدرس IP و دسترسی آن را توسط ASDM تنظیم میکنیم که این موضوع را در شکل روبرو مشاهده میکنید، این تنظیمات مربوط به فایروال ASA1 است.

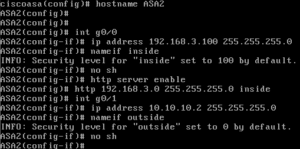

این هم تنظیمات مربوط به فایروال ASA2 اگر توجه کرده باشید دستور http را هم در interface داخلی یا همان inside فعال کردیم تا بتوانیم از طریق نرمافزار ASDM به فایروال دسترسی داشته باشیم.

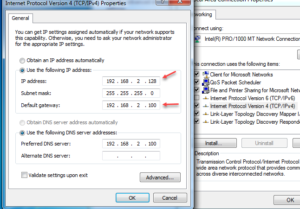

توجه داشته باشید در داخل کلاینت هم باید آدرس شبکه را مشخص کنید، برای این کار در Client1 ادرس مورد نظر را وارد کنید و توجه داشته باشید که Default Gateway را هم وارد کنید که همان فایروالی است که به ان متصل شده است.

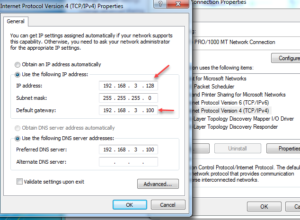

در Client2 هم باید به صورت روبرو آدرس IP را وارد کنید و در قسمت Gateway هم ادرس فایروال را وارد کنید.

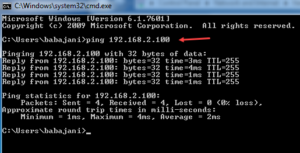

بعد از انجام کارهای بالا وارد کلاینتها شوید و فایروال روبروی انها را تست بگیرید که این موضوع را در شکل مقابل مشاهده میکنید.

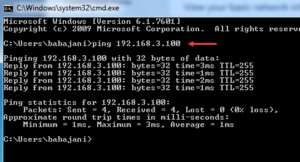

در Client2 هم تست Ping را انجام دهید تا خیالمان از بابت این موضوع راحت باشد.

بعد از انجام تست به مرحله نهایی کار میرسیم و ان هم این است که باید کاری کنیم که Client1 بتواند در یک خط ارتباطی امن Client2 را ببیند، که این کار را در ادامه با دقت انجام خواهیم داد.

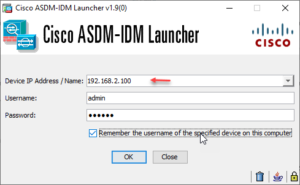

برای اینکه بتوانیم از طریق ASDM به فایروال متصل شویم نیاز به Username و Password داریم که باید در فایروال تعریف کنید.

ASDM-IDM را اجرا کنید و آدرس فایروال ASA1 را به همراه نام کاربری و رمز عبور مربوط به آن وارد کنید، توجه داشته باشید تمام این کارها را باید در روتر دوم هم انجام داد.

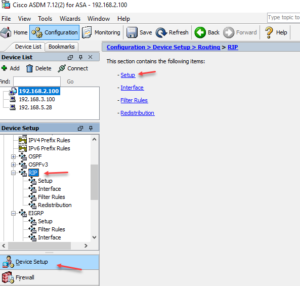

در صفحه ASDM اولین کاری که باید انجام دهیم این است که باید شبکهی دو فایروال را از طریق پروتکلهای مسیریابی به هم معرفی کنیم البته این کار را میشود از طریق Static Route هم انجام داد ولی در این قسمت سعی کردیم از پروتکل RIP برای این کار استفاده کنیم، به مانند شکل از قسمت Device Setup بر روی RIP کلیک کنید و در صفحه باز شده گزینهی Setup را انتخاب کنید.

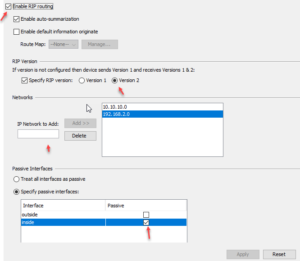

در این صفحه تیک گزینهی Enable RIP routing را انتخاب کنید تا این پروتکل فعال شود، در قسمت RIP Version گزینهی Version2 را انتخاب کنید، در قسمت Networks باید شبکههایی که به فایروال ASA1 متصل است را وارد و بر روی Add کلیک کنید تا به لیست اضافه شود و در آخر برای اینکه این پروتکل اطلاعات خود را فقط به شبکه outside ارسال کند باید تیک گزینهی inside را انتخاب کنید در آخر هم بر روی Apply کلیک کنید تا تنظیمات بر روی فایروال اعمال شود.

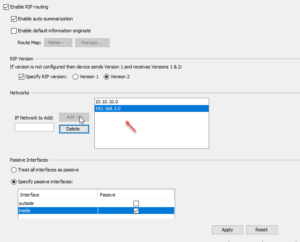

همین کار را باید در ASA2 هم انجام دهید که در کل روبرو این موضوع را مشاهده میکنید.

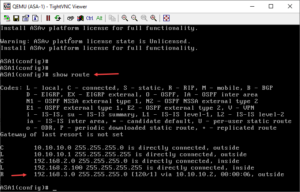

اگر بعد از فعال شدن پروتکل RIP وارد فایروال شوید و دستور Show route را وارد کنید مشاهده خواهید کرد که شبکه پشت فایروالها به فایروال روبروی ارسال شده است.

نکته: با اینکه پروتکل RIP فعال شده است ولی کلاینتها به هیچ عنوان نمیتوانند همدیگر را ببینند و دلیل آن هم این است که ترافیک به صورت پیشفرض بین دو فایروال عبور نمیکند و برای اینکه به آنها اجازه دهیم باید Access-List تعریف کنیم.

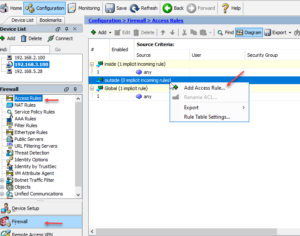

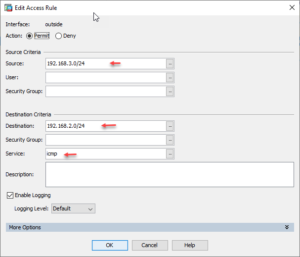

از طریق ASDM به فایروال ASA2 متصل شوید و از قسمت Firewall بر روی Access Rules کلیک کنید، در صفحه باز شده باید Access_list خود را بر روی خروجی اعمال کنیم، یعنی اینکه باید بگوییم به شبکه ۱۹۲.۱۶۸.۲.۰ برای ورود به شبکه ۱۹۲.۱۶۸.۳.۰ اجازه بده که برای این کار بر روی outside کلیک راست کنید و بر روی Add Access Rule کلیک کنید.

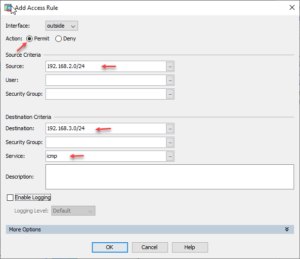

در قسمت Action باید Permit با همان اجازه دادن را انتخاب کنید، در قسمت Source باید آدرس شبکه Inside همین فایروال را وارد کنید و در قسمت Dstionation باید آدرس شبکه خارجی که قرار است وارد شبکه Inside شود را وارد کنید منظور همان شبکه پشت فایروال ASA1 است و برای اینکه سرویسهای دسترسی را محدود کنیم بهتر است موارد مورد نیاز را انتخاب کنیم که در قسمت Service گزینهی ICMP را انتخاب و بر روی OK کلیک کنید.

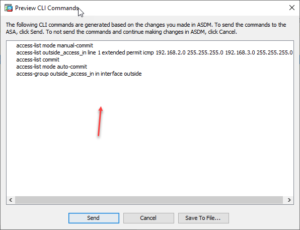

بعد از کلیک بر روی Apply دستورات مورد نظر را در شکل روبرو مشاهده خواهید کرد بعد از کلیک بر روی Send دستورات بر روی فایروال اعمال میشود.

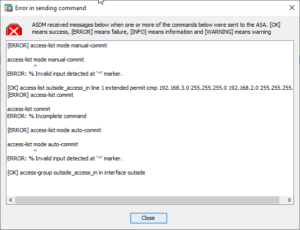

توجه داشته باشید در بعضی موارد بعد از کلیک کردن بر روی Send با خطاهایی مواجه خواهید شد که این بخاطر پشتیبانی نکردن فایروال از بعضی دستورات است ولی مشکلی نیست و دستور اصلی بر روی فایروال اجرا خواهد شد، این موضوع را در شکل روبرو مشاهده میکنید، در کنار دستوراتی که تایید و اعمال شدند حرف OK نوشته شده است.

در فایروال ASA1 هم به مانند شکل روبرو تنظیمات را انجام دهید و آن را بر روی فایروال اعمال کنید، در این فایروال باید اجازه دسترسی شبکه ۱۹۲.۱۶۸.۳.۰ را به شبکه داخلی یعنی ۱۹۲.۱۶۸.۲.۰ بدهید.

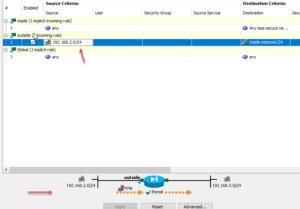

در این قسمت اگر بر روی Rule مورد نظر که ایجاد کردیم کلیک کنید در پایین صفحه آن به صورت گرافیکی نحوه ترافیک ورودی به فایروال مشخص شده است که در این شکل شبکهی۱۹۲.۱۶۸.۲.۰ اجازه ورود از طریق پورت Outside به داخل شبکه ۱۹۲.۱۶۸.۳.۰ را دارد که البته فقط و فقط سرویس ICMP دسترسی مورد نیاز را دارد و برای سرویسهای دیگر باید دوباره Access-list تعریف کنید.

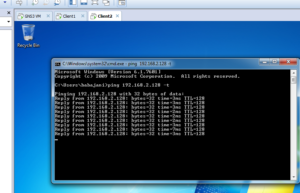

بعد از تنظیم RIP و Access-List باید بررسی کنید که ماشین Clinet همدیگر را Ping میدهند یا نه، که در شکل روبرو مشاهده میکنید که آدرس ۱۹۲.۱۶۸.۲.۱۲۸ توسط Client2 در دسترس است و برعکس آن هم امکانپذیر است، خوب همه چیز آماده است تا عملیات Site To Site VPN را از طریق ASDM بر روی فایروالها اعمال کنیم.

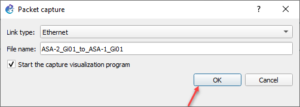

برای اینکه مزایای استفاده از VPN را بدانیم بهتر است قبل از فعال کردن آن لینک ارتباطی بین ASA1 و ASA2 را Capture کنیم تا ببینیم قبل و بعد از اعمال VPN چه تغییراتی انجام میشود، به خاطر همین موضوع بر روی خط میانی دو فایروال کلیک راست کنید و گزینهی Start capture را انتخاب کنید.

در این قسمت تیک گزینهی مورد نظر را انتخاب کنید و بر روی OK کلیک کنید.

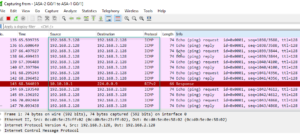

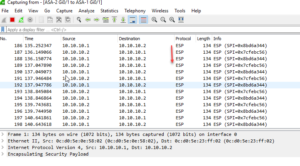

در شکل زیر مشاهده میکنید که پروتکلهایی مانند ICMP, RIP به راحتی قابل Capture شدن است و اگر یک رمزی هم بین آنها قرار بگیرد به راحتی قابل شناسایی است، برای حل این مسائل امنیتی باید VPN بین دو فایروال راه بندازیم.

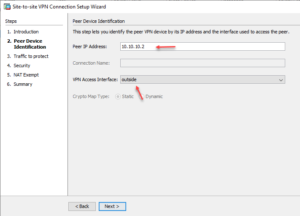

وارد ASDM مربوط به روتر ASA1 شوید و از منوی Wizards و از قسمت VPN Wizards گزینهی Site-to-site VPN Wizard را انتخاب کنید.

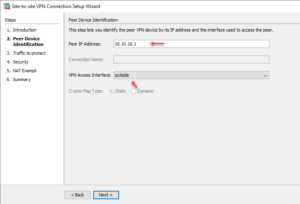

در این صفحه باید در قسمت Peer IP Address آدرس فایروال روبرویی را که در این سناریو ۱۰.۱۰.۱۰.۲ است را وارد کنید و در قسمت VPN Access Interface باید خروجی را Outside انتخاب کنید.

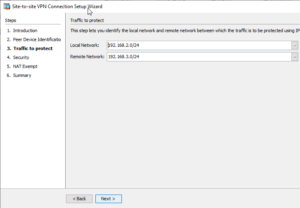

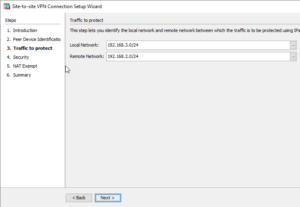

در این صفحه و در قسمت Local Network باید شبکه داخلی فایروال که به طرف Inside است را وارد کنید و در قسمت Remote Network باید شبکه داخلی فایروال روبرو یعنی ASA2 را وارد کنید.

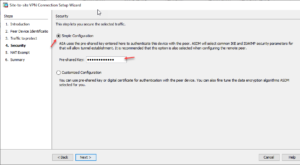

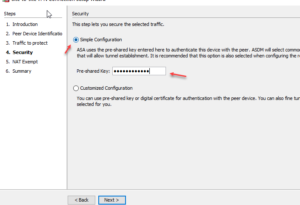

در این صفحه گزینهی اول را انتخاب کنید و یک رمز عبور خوب و به دلخواه وارد کنید، توجه داشته باشید از این رمز باید در فایروال دومی هم استفاده کنید تا ارتباط به درستی برقرار شود، در گزینهی Customized گزینههای پیشرفتهتری هم وجود دارد مثلاض استفاده از گواهینامههای امنیتی بین دو فایروال و…

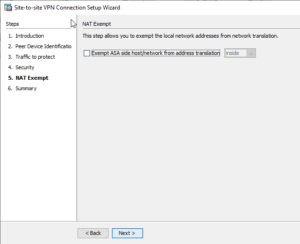

در این قسمت هم اگر در شبکه خود از پروتکل NAT استفاده میکنید برای عبور از فایروال حتماً باید تیک گزینهی مورد نظر را انتخاب کنید که در این قسمت نیازی به این کار نیست.

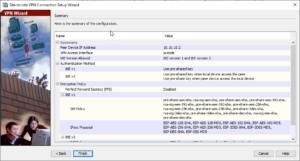

تنظیمات نهایی را مشاهده میکنید که با کلیک بر روی Finish تنظیمات اعمال خواهد شد.

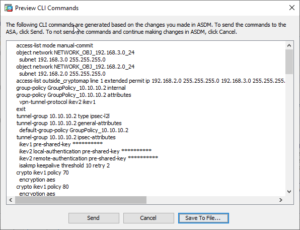

در این صفحه کل دستورات این عملیات مشخص شده است که با کلیک بر روی Send دستورات اعمال میشود، توجه داشته باشید برای اینکه این تنظیمات را در مکانی دیگر ذخیره کنید باید بر روی Save To File کلیک کنید، اگر بعد زا کلیک بر روی Send با چند خطا مواجه شدید به ان توجه نکنید و پنجرهها را ببندید.

بعد از اعمال دستورات در ASA1 باید همین دستورات را در ASA2 پیادهسازی کنیم به مانند شکل روبرو در قسمت Peer IP Address باید آدرس فایروال روبرویی یعنی ASA1 را وارد و Interface آن را Outside در نظر میگیریم.

در این قسمت باید شبکه داخلی و شبکه فایروال دوم را وارد کنید که در شکل روبرو مشخص شده است.

در این قسمت باید رمزی را که در ASA1 وارد کردید را در این قسمت هم دقیقاً همان را وارد کنید تا ارتباط بین دو فایروال انجام شود.

به مانند شکل زیر اگر وارد قسمت Site-to-site VPN شوید، پروفایل ایجاد شده برای ارتباط Site-to-Site را مشاهده خواهید کرد.

اگر دوباره وارد Wireshark شوید مشاهده میکنید که پروتکل و آدرس IP به نسبت قبل تغییر کرده است و پروتکل ESP جای آن را گرفته است و تمام ارتباطات به صورت رمز شده در آمده.

نکتهای که در پروتکل RIP آن را فراموش کردیم این است که بهتر است در زمان راهاندازی RIP بهتر است رمز عبوری بین دو شبکه RIP ایجاد کنید که برای این کار باید

در قسمت RIP وارد Interface شوید و خروجی Outside را انتخاب و بر روی Edit کلیک کنید، در شکل روبرو باید در قسمت Authentication تیک گزینهی Enable authentication key را انتخاب کنید و رمز عبور که عدد یا حرف باشد را وارد و یک ID برای ان در نظر بگیرید و همین اطلاعات را در فایروال دوم هم وارد و تنظیمات را اعمال کنید.

البته در شبکههای واقعی که با سیسکو کار میکنید بهتر است از پروتکل مسیریابی EIGRP که از امنیت بالاتری برخوردار است استفاده کنید و یا اینکه از Static Route استفاده کنید.

یک دستور کاربردی در Command line میتوانید استفاده کنید تا دستوراتی را که وارد کردید به راحتی و مختصر مشاهده کنید برای این کار باید از دستور زیر استفاده کنید.

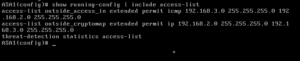

Show Running-config | include access-list

با استفاده از دستور بالا میتوانید لیست دستوراتی که در انها access-list به کار رفته را مشاهده کنید که در زیر این موضوع مشخص شده است، در شکل زیر دو access-listمشاهده میکنید که یکی را خودمان برای سرویس ICMP فعال کردیم و دیگری هم در زمان ایجاد Site-to-Site VPN ایجاد شده است.