ایجاد سطح امتیاز سفارشی برای کاربران

شما میتوانید به صورت دستی و نه به کمک AAA برای کاربرن خود دسترسی سفارشی ایجاد کنید، به صورت پیش فرض اگر کاربری در User Mode باشد سطح آن یک است و اگر در privileged mode سطح آن پانزده است و شما میتوانید از یک تا پانزده برای کاربران دسترسی تعریف کنید.

برای تست این موضوع میخواهیم دوکاربر ایجاد کنیم که سطح دسترسی آنها متفاوت باشد و مشخص کنیم که آن سطح مورد نظر به چه دستوری دسترسی داشته باشد.

برای تست این موضوع در روتر یا سوئیچ دستورات زیر را وارد کنید، در این دستور دو کاربر با سطح دسترسی ۹ و ۸ ایجاد شده است.

R1(config)#username user1 privilege 8 secret Test@12345

R1(config)#username user2 privilege 9 secret Test@12345

بعد از انجام این کار باید مشخص کنیم که در سطح مورد نظر چه دستوری اجازه اجرا را دارد، در دستور زیر مشخص شده است که دستور PING از از سطح ۸ به بعد توانایی اجرا را دارد و دستور Show که خیلی دستور مهمی است از سطح ۹ به بعد، یعنی اگر User1 وارد روتر شود نباید دستور Show را اجرا کند چون در سطح ۹ قرار ندارد.

R1(config)#privilege exec level 8 ping

R1(config)#privilege exec level 9 show

نکته: توجه داشته باشید برای تست این موضوع باید سرویس Telnet را فعال کنید.

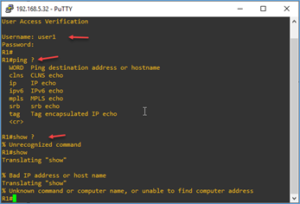

همانطور که مشاهده میکنید با کاربر User1 به روتر R1 متصل شدیم، اگر دستور Ping را اجرا کنید بدون مشکل اجرا خواهد شد ولی اما اگر دستور Show که مربوط به سطح ۹ بود را در سطح ۸ اجرا کنید نتیجهای در بر ندارد، از این روش میتوانید یک سری محدودیت برای سطحهای مختلف ایجاد کنید.

روش دیگری هم برای فعالسازی سطح مورد نظر وجود دارد و آن هم این است که برای آن سطح یک رمز عبور قرار دهیم که دستور آن به صورت زیر است:

R1(config)#enable secret level 8 Test@12345

R1(config)#enable secret level 9 Test@123456

بعد از تعریف دستور بالا در مد User دستور زیر را وارد کنید، در این دستور به جای ۹ باید سطح مورد نظر خود را وارد کنید و رمز عبوری را که در مرحله قبل ایجاد کردید را وارد کنید.

R1#enable 9

Password:

R1#

برای اینکه سطح دسترسی کاربر مورد نظر را به صورت آنلاین مشاهده کنید باید از این دستور استفاده کنید:

R1#show privilege

Current privilege level is 9

فعال سازی سرویس SSH و HTTPS

برای فعال سازی پروتکل امن SSH در روتر و سوئیچ سیسکو باید به صورت زیر دستورات را وارد کنید.

در اولین دستور باید یک نام دومین برای روتر خود مشخص کنید، که بهتر است این نام همان نام دومین مورد نظر شما در شبکه داخلی باشد.

R1(config)#ip domain-name 3isco.ir

در ادامه باید یک دسته کلید ایجاد کنید تا زمانی که کلاینت درخواست اتصال میدهد این دسته کلید برای آن فعال شود.

R1(config)#crypto key generate rsa

The name for the keys will be: R1.3isco.ir

Choose the size of the key modulus in the range of 360 to 4096 for your

General Purpose Keys. Choosing a key modulus greater than 512 may take

a few minutes.

در این قسمت باید اندازه دسته کلید را مشخص کنید که بهتر است از ۱۰۲۴ استفاده کنید.

How many bits in the modulus [512]: ۱۰۲۴

% Generating 1024 bit RSA keys, keys will be non-exportable...

[OK] (elapsed time was 2 seconds)

در آخر هم یک نام کاربری و رمز عبور برای ورود در نظر میگیریم.

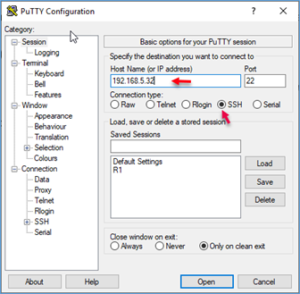

R1(config)#username babajani secret test@2015

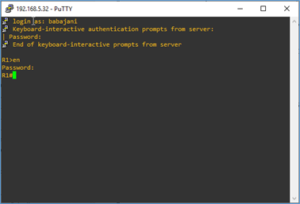

با استفاده از نرمافزار Putty یا با استفاده از دستور به روتر یا سوئیچ مورد نظر خود از طریق SSH متصل میشویم، توجه داشته باشید که در زمان متصل شدن به دستگاه یک دسته کلید مخصوص سیستم شما ایجاد میشود که باید بر روی Yes کلیک کنید.

همانطور که مشاهده میکنید، از طریق کاربری که ایجاد کردیم توانستیم وارد دستگاه مورد نظر شویم.

به این نکته توجه کنید که Enable Secret را هم باید قبل از این کار فعال کنید.

برای فعالسازی سرویس HTTPS هم باید از دستور زیر استفاده کنید:

دستور زیر پروتکل HTTPs را فعال میکند.

R1(config)#ip http secure-server

% Generating 1024 bit RSA keys, keys will be non-exportable...

[OK] (elapsed time was 1 seconds)

دستور زیر هم دسترسی لازم به روتر را از طریق وب صادر میکند.

R1(config)#ip http authentication local

بررسی Parser View

یکی دیگر از روشهای اختصاص دستورات به کاربران این است که یک View ایجاد کنیم و دستورات را به آن view اختصاص دهیم و کاربران هم با عضو شدن در آن View میتوانند از دستورات آن view استفاده کنند و دسترسی لازم را داشته باشند، این روش به نسبت روش قبلی قویتر و بهتر خواهد بود.

اولین کاری که باید انجام دهید این است که بت دستور enable secret یک رمز عبور برای روتر یا سوئیچ خود قرار دهید.

R1(config)#enable secret Test@12345

در مرحله بعد باید سرویس AAA را با دستور زیر فعال کنیم، در مورد این دستور به صورت کامل در فصل بعد بحث کردیم.

R1(config)#aaa new-model

وارد مد User شوید و دستور enable view را وارد و رمز عبور مشخص شده را وارد کنید:

R1#enable view

Password:

بعد از وارد کردن رمز عبور و فشار بر روی Enter شما وارد View Root خواهید شد.

بعد از وارد شدن به view root باید یک view جدید با نام مشخص ایجاد کنیم که دستور آن به صورت زیر است:

R1(config)#parser view V1

بعد از وارد شدن اگر یک علامت سوال در جلوی خط قرار دهید و اجرا کنید دستوراتی را که میتوانیم در view استفاده کنیم را در زیر مشاهده میکنید:

R1(config-view)#?

View commands:

commands Configure commands for a view

default Set a command to its defaults

exit Exit from view configuration mode

no Negate a command or set its defaults

secret Set a secret for the current view

اولین کاری که باید انجام دهید این است که یک رمز عبور برای View V1 اختصاص دهیم:

R1(config-view)#secret Test@12345

بعد از قرار دادن رمز باید با دستور Commands دستوراتی که میخواهیم مجوز اجرا را داشته باشند را فعال کنیم، در زیر سه دستور Ping، Show و Configure Terminal مجوز اجرا در VIEW V1 را دارند:

R1(config-view)#commands exec include ping

R1(config-view)#commands exec include show

R1(config-view)#commands exec include configure Terminal

بعد از اجام دستورات بالا حالا میتوانیم با دستور زیر وارد View V1 شویم:

R1#enable view V1

Password:

بعد از وارد کردن رمز وارد View مورد نظر یعنی v1 میشوید و اگر از علامت سوال استفاده کنید متوجه خواهید شد چه دستوراتی به لیست اضافه شده است:

R1#?

Exec commands:

configure Enter configuration mode

do-exec Mode-independent "do-exec" prefix support

enable Turn on privileged commands

exit Exit from the EXEC

ping Send echo messages

show Show running system information

فعالسازی سرویس NTP

از آنجا که زمان یک فاکتور بسیار مهم در شبکه است و باید تمام اتفاقاتی که در آن روی میدهد باید در زمان و تاریخ مشخص در سیستم ثبت شود به خاطر همین از سرویس NTP برای مشخص کردن زمان دستگاهها استفاده میکنیم، با یک مثال این پروتکل را بررسی میکنیم:

در این مثال، R1 به عنوان سرور NTP در نظر میگیریم و به بقیهی روترها باید از روتر R1، تنظیمات ساعت و تاریخ را دریافت کنند.

وارد روتر R1 شوید و دستورات زیر را وارد کنید:

R1#clock set 10:15:00 22 nov 2013

R1#configure t

R1#configure terminal

R1(config)#ntp master 1

R1(config)#ntp authentication-key 1 md5 saman 123

در قسمت اول، ساعت و تاریخ روتر را تنظیم کردیم و بعد وارد مد Global شدیم و دستور Ntp Master 1 را وارد کردیم که با این دستور، این روتر را به عنوان روتر سرور برای پروتکل NTP در نظر میگیریم. عدد ۱ که در انتهای دستور مشاهده میکنید، میتواند از ۱ تا ۱۵ و برای مشخص کردن Master مورد نظر باشد و بعدازآن، یک کلید امنیتی تعریف میکنیم تا کسی بدون اجازه، زیرمجموعه این سرور نشود.

بعد از مشخص کردن سرور NTP، باید وارد روترهای دیگر شویم و روتر R1 را به عنوان روتر NTP به روترهای دیگر معرفی کنیم:

در روترهای R2,R3,R4 دستورات زیر را وارد کنید:

R5(config)#ntp server 192.168.1.1

R5(config)#ntp authentication-key 1 md5 saman 123

با این دستور، روترها تنظیمات ساعت و تاریخ خود را از سرور، یعنی R1 دریافت میکنند. برای مشاهدهی این موضوع از دستور زیر استفاده میکنیم:

R2#show ntp status

Clock is synchronized, stratum 2, reference is 192.168.1.1

nominal freq is 250.0000 Hz, actual freq is 250.0003 Hz, precision is 2**18

reference time is D639AF96.2C66330A (10:25:26.173 UTC Fri Nov 22 2013)

clock offset is 12.7890 msec, root delay is 43.90 msec

root dispersion is 902.04 msec, peer dispersion is 889.22 msec

همانطور که مشاهده میکنید، وارد روتر R2 شدیم و از دستور show ntp status استفاده کردیم که به ما تاریخ و ساعت مورد نظر را نمایش داد.

فعالسازی پروتکل SCP

پروتکل انتقال امن یا همتن SCP که مخفف کلمه Secure Copy Protocol است، روشی است برای انتقال امن فایلها در شبکه این پروتکل از طریق سرویس SSH فایلها را به صورت امن انتقال میدهد.

با دستور زیر میتوانید این پروتکل را بر روی دستگاههای خود فعال کنید.

R1# configure terminal

R1(config)# ip scp server enable

R1(config)# exit

توجه داشته باشید که برای استفاده از SCP حتماً باید پروتکل AAA را قبل از آن فعال کنید، در مورد پروتکل AAA در فصل بعد به صورت کامل توضیح دادیم.

فعالسازی سرویس SNMP

سرویس SNMP یا همان Simple Network Management Protocol یک پروتکل برای مدیریت بر عملکرد دستگاههای شبکه، سرورها و… است، نسخههای SNMP از ۱ تا ۳ وجود دارد، که نسخهی ۳ آن بیشترین امنیت را دارد.

سرویس SNMPv3 دارای سه نوع مدل امنیتی است که در جدول زیر مدل و سطوح امنیتی آن را مشاهده میکنید.

سطح | احراز هویت | رمزگذاری | نتیجه کار |

noAuthNoPriv | نام کاربری | ندارد | فقط از طریق وارد کردن نام کاربری میتوانید به اطلاعات دست پیدا کنید که این موضوع بسیار میتواند خطرناک باشد. |

authNoPriv | الگوریتم MD5 و SHA | No | بر اساس الگوریتمهای احراز هویت MD5 و SHA تایید اعتبار را ارائه میدهد. |

authPriv | الگوریتم MD5 و SHA | Data Encryption Standard (DES) | بر اساس الگوریتمهای احراز هویت MD5 و SHA تایید اعتبار را انجام میدهد و علاوه بر این رمزنگاری DES 56 bit را بر اساس استانداردهای CBC-DES و DES-56 ارائه میدهد. |

برای فعال کردن پروتکل SNMP V3 باید به صورت زیر عمل کنید:

در دستور زیر کلمه ۳isco به عنوان گروه معرفی شده است و V3 هم به این معنا است که ورژن snmp استفاده شده برای تنظیم ۳ است در ادامه دستور priv را وارد کنید و اگر بعد از آن از علامت سوال استفاده کنید گزینههای مختلفی را مشاهده میکنید که هر کدام برای مشاهده حالت خاصی از اطلاعات است، مثلاً گزینهی read برای مشاهده اطلاعات است و نمیتوانید اطلاعات را تغییر بدهید.

توجه داشته باشد اگر هیچ کدام از گزینهها را انتخاب نکنید به این معنا است که تمام اطلاعات قایل مشاهده است.

SW4(config)# snmp-server group 3isco v3 priv ?

access specify an access-list associated with this group

context specify a context to associate these views for the group

match context name match criteria

notify specify a notify view for the group

read specify a read view for the group

write specify a write view for the group

پس دستور نهایی به صورت زیر است:

SW4(config)# snmp-server group 3isco v3 priv

دستور نهایی هم به صورت زیر وارد کنید:

در این دستور یک نام کاربری با عنوان snmp_user وارد کنید و به گروهی را که در مرحله قبل اسجاد کردید در این قسمت وارد کنید بعد از آن باید دو پروتکل برای احراز هویت و کد کردن اطلاعات وارد کنید و رمز عبور آنها را وارد کنید، مثلاً در دستور زیر رمز Test@12345 برای پروتکل MDP و رمز ۱۲۳۴۵@Test برای پروتکل des است.

SW4(config)# snmp-server user User1 ۳isco v3 auth md5 Test@12345 priv des 12345@Test