امروزه اکثر شرکتهای بزرگ دارای چندین شعبه در سرتاسر کشور یا جهان هستند و ارتباط آنها با هم یک امر بسیار مهم و حیاتی است که این مهم با استفاده از تکنولوژیهای موجود برقرار میشود.

برای اینکه امنیت کاربران و شبکه حفظ شود بهترین راه حل ایجاد یک سرویس VPN برای کارمندان آن شرکت برای دسترسی به اطلاعات آن است تا بدین صورت در مرحله اول امنیت اطلاعات و در مرحله دوم دوری راه تائثیری در روند کار نداشته باشد.

VPN یا همان Virtual private network در اصل یک شبکهی اختصاصی است که از جاهای مختلف دنیا میتوانند به شبکه اصلی آن سازمان متصل شوند، که این کار از طریق اینترنت امکان پذیر است و نیاز به راهاندازی یک خط اختصاصی با شعبههای مختلف ان سازمان نیست.

زمانی که VPN را برای شرکت خود راهاندازی میکنید به این معنا است که کاربران با فعال کردن آن یک تونل بین سیستم خودشان و روتر شرکت ایجاد میکنند که روی آن انواع پروتکلهای رمزنگاری فعال شده است و به هیچ عنوان کسی نمیتواند به اطلاعات آن دست پیدا کند، چون هر کاربر دارای یک نام کاربری و رمز عبور است که مختص خودش است و کسی دیگری به این اطلاعات دست پیدا نخواهد کرد.

مزایای استفاده از VPN :

- گسترش محدوده جغرافیائی ارتباطی

- بهبود وضعیت امنیت

- کاهش هزینههای عملیاتی در مقایسه با روشهای سنتی نظیرWAN

- کاهش زمان ارسال و حمل اطلاعات برای کاربران از راه دور

- بهبود بهرهوری

- توپولوژی آسان

در این قسمت میخواهیم یک شبکه اختصاصی با VPN ایجاد کنیم و کاربرد آن را فرا بگیریم.

انواع VPNها

- IPsec

مخفف کلمهی IP Security است که برای انتقال اطلاعات به صورت امن طراحی شده است، در این پروتکل از چندین پروتکل استفاده شده تا بستههای ارسالی به صورت کاملاً امن به دست گیرنده برسند، البته در این حالت هر دو طرف سرویسدهنده و سرویسگیرنده باید از یک کلید استفاده کنند تا بین آنها احراز هویت شکل بگیرد، این پروتکل در لایه ۳ مدل OSI کار میکند و یکی از ویژگیهای مهم آن این است که زمانی که در لایه ۳ کار میکند میتواند از پروتکلهای انتقال UDP و TCP به صورت کامل محافظت کند.

- SSL

Secure Sockets Layer این پروتکل بین سرور و کلاینت قرار میگیرد و ارتباط را رمزنگاری میکند، در بیان دیگر زمانی که یک صفحه وب را با پروتکل HTTP باز میکنید اطلاعات به صورت Plain Text ردوبدل میشود و همین موضوع باعث میشود مهاجم به راحتی از طریق گوش دادن به خط مورد نظر به اطلاعات دست پیدا کنند، به همین خاطر پروتکل HTTPS اجرا شد و درون ان توسط SSL رمزنگاری شده است تا دیگر هیچ اطلاعاتی درز نکند، توجه داشته باشید که این پروتکل در لایه ۴ مدل OSI کار میکند. - MPLS

Multiprotocol Label Switching یک نوع VPN است که با نام MPLS L3VPN شناخته میشود و برای ارتباط چندین سایت در نقاط مختلف کاربرد دارد، در MPLS به صورت پیشفرض رمزنگاری وجود ندارد و برای امن کردن آن باید از IPSEC استفاده کنید.

دو نوع اصلی VPN

- Remote-access

بعضی از کاربران نیاز دارند تا از راه دور بتوانند به منابع شبکه دسترسی داشته باشند برای همین از VPNهای نوع Remote-Access استفاده میکنند، برای ایجاد امنیت در این نوع VPNها از IPSEC و SSL استفاده میشود، بسیاری از کسانی که از محصولات سیسکو استفاده میکنند از این نوع استفاده میکنند، درشکل زیر هم همین موضوع مشخص شده است.

- Site-to-site

در این نوع ارتباط شرکتهایی که دارای چندین شعبه در جاهای مختلف دنیا هستند میتوانند با این فناوری شبکه خود را یکپارچه کنند، در این نوع ارتباط دیگر مشتری نیاز نیست که برای خود یک VPN کانکشن ایجاد کند بلکه روترهای ارتباطی با هم دیگر ارتباط VPN دارند.

مزایای اصلی استفاده از VPN در هر دو نوع Site to Site و Remote Access عبارتند از:

- محرمانه بودن

- یکپارچگی داده ها

- تأیید اعتبار

- حفاظت

رمزنگاری

رمزنگاری یا همان Cryptography به دانشی گفته میشود که در آن اطلاعات به صورت یک کلید رمزنگاری میشود که این کار توسط الگورتم مربوط به آن انجام میشود و فقط کسیس میتواند از این اطلاعات استفاده کند که اطلاعات لازم مانند کلید و الگوریتم مربوط به آن را بداند.

بررسی برخی از اصطلاحات

Decryption

برای آشکارسازی اطلاعات Encryption شده مورد استفاده قرار میگیرد و نام آن را رمزگشایی هم مینامند.

Plain text

متن اولیه که رمزنگاری نشده و یک رمز آشکار است و مهاجمان به راحتی میتوانند به ان دست پیدا کنند.

Cipher

الگوریتمی برای رمزگذاری و رمز شکنی است و از سرعتعمل خوبی برخوردار است.

Cryptanalysis

به باز کردن قفلهای Cipher گفته میشود یا خواندن متن قفل شدهی آن.

Intruder

در لغت به معنای مزاحم یا مخل است و در رمزنگاری به معنای کسی است که یک کپی از پیام رمزنگاری شده دارد و قصد رمزگشایی آن را دارد. منظور از شکستن رمز، Decrypt کردن آن متن که خود دو نوع است. Active intruder که میتواند اطلاعات را روی خط عوض کند و تغییر دهد و passive intruder که فقط میتواند اطلاعات روی خط را داشته باشد و قابلیت تغییر آنها را ندارد.

Protocol

به روش یا قرار دادی که بین دو یا چند نفر برای تبادل اطلاعات گذاشته میشود گفته میشود.

Intrusion Points

نقاطی که یک نفوذگر بتواند به اطلاعات با ارزش دست پیدا کند.

Internal Access Point

به سیستمهایی گویند که در اتاق یا در شبکه داخلی مستقرند و هیچ امنیتی (LocalSecurity) روی آنها تنظیم نشده باشد و احتمال حمله به آنها وجود دارد.

External Access Point

تجهیزاتی که ما را به شبکه خارجی مانند اینترنت متصل میکنند یا Applicationهایی که از طریق اینترنت کار میکنند و احتمال حمله به آنها وجود دارد.

Key

به اطلاعاتی گفته میشود که با استفاده از آن بتوان cipher text (متنی که cipher شده) را به plain text تبدیل کرد. (یا برعکس) به عبارت ساده یک متن رمز شده توسط یک Key با الگوریتم مناسب، به متن ساده تبدیل میشود.

کلیدهای متقارن (Symmetric) و نامتقارن (Asymmetric)

رمزنگاری کلید متقارن

رمزنگاری کلید متقارن یا تک کلیدی، به آن دسته از الگوریتمها، پروتکلها و سیستمهای رمزنگاری گفته میشود که در آن هر دو طرف رد و بدل اطلاعات از یک کلید رمز یکسان برای عملیات رمزگذاری و رمزگشایی استفاده میکنند. در این قبیل سیستمها، یا کلیدهای رمزگذاری و رمزگشایی یکسان هستند یا با رابطهای بسیار ساده از یکدیگر قابل استخراج هستند.

واضح است که در این نوع از رمزنگاری، باید یک کلید رمز مشترک بین دو طرف تعریف گردد. چون کلید رمز باید کاملاً محرمانه باقی بماند، برای ایجاد و رد و بدل کلید رمز مشترک باید از کانال امن استفاده نمود یا از روشهای رمزنگاری نامتقارن استفاده کرد. نیاز به وجود یک کلید رمز به ازای هر دو نفرِ درگیر در رمزنگاری متقارن، موجب بروز مشکلاتی در مدیریت کلیدهای رمز میگردد.

الگوریتمهایی که در Symmetric به کار میرود عبارتاند از:

- DES

- ۳DES

- AES

- IDEA

- RC2, RC4, RC5, RC6

- Blowfish

رمزنگاری کلید نامتقارن

رمزنگاری کلید نامتقارن، در ابتدا با هدف حل مشکل انتقال کلید در روش متقارن پیشنهاد شد. در این نوع از رمزنگاری، به جای یک کلید مشترک، از یک زوج کلید به نامهای کلید عمومی و کلید خصوصی استفاده میشود. کلید خصوصی تنها در اختیار دارنده آن قرار دارد و امنیت رمزنگاری به محرمانه بودن کلید خصوصی بستگی دارد. کلید عمومی در اختیار کلیه کسانی که با دارنده آن در ارتباط هستند قرار داده میشود.

به مرور زمان، به غیر از حل مشکل انتقال کلید در روش متقارن، کاربردهای متعددی برای این نوع از رمزنگاری مطرح گردیدهاست. در سیستمهای رمزنگاری نامتقارن، بسته به کاربرد و پروتکل مورد نظر، گاهی از کلید عمومی برای رمزگذاری و از کلید خصوصی برای رمزگشایی استفاده میشود و گاهی نیز، بر عکس، کلید خصوصی برای رمزگذاری و کلید عمومی برای رمزگشایی به کار میرود.

دو کلید عمومی و خصوصی با یکدیگر متفاوت هستند و با استفاده از روابط خاص ریاضی محاسبه میگردند. رابطه ریاضی بین این دو کلید به گونهای است که کشف کلید خصوصی با در اختیار داشتن کلید عمومی، عملاً ناممکن است.

الگوریتمهایی که در Asymmetric به کار میروند عبارت اند از:

- RSA

- DH

- ElGamal

- DSA

- ECC

مقایسه رمزنگاری کلید متقارن و کلید نامتقارن

اصولاً رمزنگاری کلید متقارن و کلید نامتقارن دارای دو ماهیت متفاوت هستند و کاربردهای متفاوتی نیز دارند. بنا بر این مقایسه این دو نوع رمزنگاری بدون توجه به کاربرد و سیستم مورد نظر کار دقیقی نخواهد بود. اما اگر معیار مقایسه، بهطور خاص، حجم و زمان محاسبات مورد نیاز باشد، باید گفت که با در نظر گرفتن مقیاس امنیتی معادل، الگوریتمهای رمزنگاری متقارن خیلی سریعتر از الگوریتمهای رمزنگاری نامتقارن میباشند.

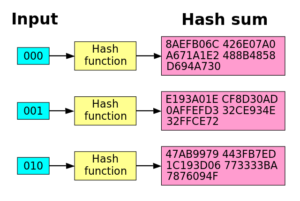

هش کردن (Hashing)

در این روش یک ورودی از اطلاعات دریافت میشود و بعد از اجرای یک الگوریتم بر روی آن ورودی تبدیل به اعداد و حروف خواهد شد که در شکل زیر این موضوع را مشاهده میکنید که مثلاً با ورود عدد ۰۰۰ و اعمال الگوریتم هش روی آن کد نهایی آن به صورت کامل تغییر کرده و هک کردن آن کاملاً سخت شده است.

انواع الگوریتمهای هش عبارتاند از:

نوع الگوریتم | اندازه |

BLAKE-256 | ۲۵۶ bits |

BLAKE-512 | ۵۱۲ bits |

BLAKE2s | Up to 256 bits |

BLAKE2b | Up to 512 bits |

ECOH | ۲۲۴ to 512 bits |

FSB | ۱۶۰ to 512 bits |

GOST | ۲۵۶ bits |

Grøstl | Up to 512 bits |

HAS-160 | ۱۶۰ bits |

HAVAL | ۱۲۸ to 256 bits |

JH | ۲۲۴ to 512 bits |

MD2 | ۱۲۸ bits |

MD4 | ۱۲۸ bits |

MD5 | ۱۲۸ bits |

MD6 | Up to 512 bits |

RadioGatún | Up to 1216 bits |

RIPEMD | ۱۲۸ bits |

RIPEMD-128 | ۱۲۸ bits |

RIPEMD-160 | ۱۶۰ bits |

RIPEMD-320 | ۳۲۰ bits |

SHA-1 | ۱۶۰ bits |

SHA-224 | ۲۲۴ bits |

SHA-256 | ۲۵۶ bits |

SHA-384 | ۳۸۴ bits |

SHA-512 | ۵۱۲ bits |

SHA-3 (originally known as Keccak) | arbitrary |

Skein | arbitrary |

Snefru | ۱۲۸ or 256 bits |

Spectral Hash | ۵۱۲ bits |

Streebog | ۲۵۶ or 512 bits |

SWIFFT | ۵۱۲ bits |

Tiger | ۱۹۲ bits |

Whirlpool | ۵۱۲ bits |

از بین این الگوریتمها بیشترین استفاده از الگوریتمهای MD5، SHA1، SHA2 میشود.

بررسی IPsec وSSL

IPsec یا همان Internet Protocol security عبارت است از مجموعهای از چندین پروتکل که برای ایمنسازی پروتکل اینترنت در ارتباطات بوسیله احراز هویت و رمزگذاری در هر بسته(packet) در یک سیر داده به کار میرود. این پروتکل محصول مشترک مایکروسافت و سیسکو است که در نوع خود جالب توجه است.

IPsec بر خلاف دیگر پروتکلهای امنیتی نظیر SSL, TSL, SSH که در لایه انتقال (لایه ۴) به بالا قرار دارند در لایه شبکه یا همان لایه ۳ مدل مرجع OSI کار میکند یعنی لایه که IP در آن قرار دارد که باعث انعطاف بیشتر این پروتکل میشود بهطوریکه میتواند از پروتکلهای لایه ۴ نظیر TCP و UDP محافظت کند.

مزیت بعدی IPsec به نسبت بقیه پروتکلهای امنیتی نظیر SSL این است که: نیازی نیست که برنامه بر طبق این پروتکل طراحی شود.

الگوریتمهای رمزنگاری تعریف شده برای استفاده با IPSEC شامل:

- SHA1 برای حفاظت از صداقت و صحت

- DES برای محرمانگی

- AES برای قابلیت اعتماد

IPSEC معمولاً در ارتباط با IP V6 توسعه داده شده و در اصل در تمام پیادهسازیهای استاندارد از IPV6، IPSEC مورد نیاز است. IPSEC برIPادهسازی IPV4 اختیاری است و در IPV4 اغلب برای ایمنسازی ترافیک مورد استفاده قرار میگیرد.

خانواده پروتکل IPSec شامل دو پروتکل است. یعنی سرآیند احراز هویت یا AH یا همان authentication header وESP هر دوی این پروتکلها از IPSec مستقل خواهد بود.

پروتکل AH

بطور خلاصه پروتکل AH در واقع تأمینکننده سرویسهای امنیتی زیر خواهد بود:

- تمامیت داده ارسالی

- تصدیق هویت مبدأ داده ارسالی

- رد بستههای دوباره ارسال شده

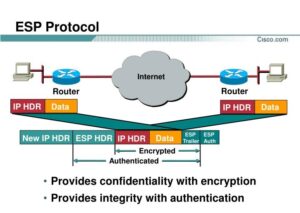

پروتکل (Encapsulation Security Payload(ESP

پروتکل ESP سرویسهای امنیتی زیر را ارائه میکند:

- محرمانگی

- احراز هویت مبدأ داده ارسالی

- رد بستههای دوباره ارسال شده

ایجاد VPN در دستگاههای سیسکو

بررسی Site To Site VPN با استفاده از IPSEC

بعد از بررسی اولیه VPN در این قسمت میخواهیم برای ایجاد VPN از دستگاههای سیسکو استفاده کنیم، که این کار را در نرمافزار GNs3 انجام میدهیم به مانند شکل زیر ۴ روتر و دو سوئیچ به لیست اضافه کنید، توجه داشته باشید PC1 و PC2 همان روتر هستند که با کلیک راست بر روی آنها و انتخاب Change Symbol آیکون آنها را به PC تغییر حالت دادیم، در صفحه به ترتیب تنظیمات مربوط به هر دستگاه را انجام میدهیم.

تنظیمات مربوط به آدرس IP و انجام Route

تنظیمات روتر R1

R1#conf t

R1(config-if)#int e0/1

R1(config-if)#ip address 192.168.1.1 255.255.255.0

R1(config-if)#no sh

R1(config-if)#int e0/0

R1(config-if)#ip address 172.16.1.1 255.255.255.0

R1(config-if)#no sh

در دستورات بالا وارد پورتهای مورد نظر روتر R1 شدیم و آدرس IP را برای آنها مشخص و پورت را روشن کردیم.

تنظیمات روتر R2

R2#conf t

R2(config)#int e0/1

R2(config-if)#ip address 192.168.1.2 255.255.255.0

R2(config-if)#no sh

R2(config-if)#int e0/0

R2(config-if)#ip address 172.16.2.1 255.255.255.0

R2(config-if)#no sh

تنظیمات PC1

PC1#conf t

PC1(config)#int e0/0

PC1(config-if)#ip address 172.16.1.2 255.255.255.0

PC1(config-if)#no sh

تنظیمات PC2

PC2#conf t

PC2(config)#int e0/0

PC2(config-if)#ip address 172.16.2.2 255.255.255.0

PC2(config-if)#no sh

بعد از اینکه با دستور PING ارتباط بین دستگاهها را مطمئن شدید باید از دستور Route برای معرفی شبکهها به هم استفاده کنیم.

برای اینکه از پروتکلهای مسیریابی هم استفاده کنیم در این قسمت پروتکل EIGRP را فعال میکنیم تا شبکه های این دستگاهها به هم معرفی شوند.

روتر R1

R1(config)#router eigrp 100

R1(config-router)#network 192.168.1.0

R1(config-router)#network 172.16.1.0

روتر R2

R2(config)#router eigrp 100

R2(config-router)#network 192.168.1.0

R2(config-router)#network 172.16.2.0

کلاینت PC1

PC1(config)#router eigrp 100

PC1(config-router)#net 172.16.1.0

کلاینت PC2

PC2(config)#router eigrp 100

PC2(config-router)#net 172.16.2.0

با انجام مراحل بالا اگر از طریق PC1 به PC2 دستور PING را اجرا کنید مطمئناً این دو دستگاه همدیگر را میبینند.

PC1#ping 172.16.2.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.2.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/4/5 ms

یکی از ویژگیهای IPSEC این است که خط ارتباطی را بین دو روتر یا دستگاه امن میکنید، اگر در همین حالت این فناوری بین دو خطوط استفاده نشود هر کسی میتواند با ابزارهای لازم به اطلاعات گوش دهد و به اطلاعاتی که نیاز دارد دست پیدا کند، مثلاً اگر در PC2 سرویس Telnet را فعال کنید و بخواهید از طریق PC1 به آن دسترسی داشته باشید، فرد مهاجم با استفاده از نرمافزارهای اسنیف مانند Nmap یا Wireshark به اطلاعات شما مانند نام کاربری و رمز عبور دست پیدا خواهد کرد که برای حل این مشکل یکی از راههای پیشنهادی که بسیار کارایی دارد استفاده از فناوری IPSEC است.

تنظیمات مربوط به IPSEC

تنظیم روتر R1

R1(config)#crypto isakmp policy 1

با دستور crypto و انتخاب isakmp رمزنگاری بر روی این خط فعال میشود.

R1(config-isakmp)#encryption 3des

نوع رمزگذاری را میتوانید با دستور encryption انتخاب کنید که باید یکی از گزینههای AES, 3DES, DES را انتخاب کنید که ۳DES انتخاب خوبی خواهد بود چون از قدرت رمزگذاری بیشتری برخوردار است.

R1(config-isakmp)#hash md5

در مورد هشینگ هم در قسمتهای قبلی صحبت کردیم که گزینهی MD5 را انتخاب میکنیم.

R1(config-isakmp)#authentication pre-share

در این قسمت باید نوع تایید ارتباط بین دو روتر را مشخص کنید که pre-share انتخاب شده است.

R1(config-isakmp)#group 2

در قسمت Group گزینههای مختلفی وجود دارد که در زیر لیست آنها را مشاهده میکنید:

- Diffie-Hellman group 1 (768 bit)

- ۱۴ Diffie-Hellman group 14 (2048 bit)

- ۱۵ Diffie-Hellman group 15 (3072 bit)

- ۱۶ Diffie-Hellman group 16 (4096 bit)

- ۱۹ Diffie-Hellman group 19 (256 bit ecp)

- Diffie-Hellman group 2 (1024 bit)

- ۲۰ Diffie-Hellman group 20 (384 bit ecp)

- ۲۴ Diffie-Hellman group 24 (2048 bit, 256 bit subgroup)

- ۵ Diffie-Hellman group 5 (1536 bit)

گروه شمارهی ۲ میتوانید انتخاب مناسبی باشد، Hellman group برای ایجاد امنیت بین دو نقطه نا امن کاربرد دارد.

نکته مهم : اگر اطلاعات بین روترها بسیار حیاتی و مهم باشد بهتر است که گروهی به غیر از گروههای ۱,۲,۵ انتخاب شود چون این گروهها معروف به AVOID میباشند و سطح امنیتی مناسبی در برابر تعدیدات ارائه نخواهند داد.

R1(config-isakmp)#lifetime 86400

در این قسمت هم میتوانید حداکثر زمان فعال بودن ارتباط بین دو دستگاه را مشخص کنید که عددی بین ۱ تا ۸۶۴۰۰ است که در این قسمت بالاترین گزینه انتخاب شده است، این عدد بر روی حسب ثانیه میباشد.

R1(config)#crypto isakmp key 123456 address 192.168.1.2

با این دستور یک رمز عبور ۱۲۳۴۵۶ ایجاد خواهد شد که مربوط به آدرس روتر روبرویی است.

R1(config)#ip access-list extended 100

R1(config-ext-nacl)#permit ip 172.16.1.0 0.0.0.255 172.16.2.0 0.0.0.255

برای اینکه به آدرس شبکه داخلی پشت روترها اجازه عبور بین تونل IPSEC را دهیم باید یک Access-list در هر دو روتر ایجاد کنیم و دسترسی لازم را بدهیم، در دستور بالا یک اکسس لیست شمارهی ۱۰۰ که از نوع extended است را ایجاد میکنیم و در داخل آن به دو شبکه ۱۷۲.۱۶.۱.۰ و ۱۷۲.۱۶.۲.۰ اجازه عبور میدهیم، البته از این اکسس لیست در ادامه استفاده خواهیم کرد.

R1(config)#crypto ipsec transform-set IPTS esp-3des esp-md5-hmac

دستور بعدی ایجاد بسته انتقال IPSEC با استفاده از دستور transform-set است که دارای رمزنگاری esp-3des و esp-md5-hmac است، توجه داشته باشید که کلمه IPTS برای این بسته وارد کردهایم که شما میتوانستید هر نامی برای آن وارد کنید، فقط توجه داشته باشید که از این نام در ادامه استفاده خواهیم کرد.

R1(config)#crypto map MAP1 10 ipsec-isakmp

با دستور بالا ارتباط MAP با Ipsec برقرار خواهد شد.

R1(config-crypto-map)#set peer 192.168.1.2

با دستور Set peer آدرس روترR2 را وارد میکنیم.

R1(config-crypto-map)#set transform-set IPTS

با دستور بالا یک بسته با نام IPTS برای Transform-set ایجاد خواهد شد.

R1(config-crypto-map)#match address 100

با این دستور اکسس لیستی که با شمارهی ۱۰۰ ایجاد کردیم در این MAP قرار خواهد گرفت.

R1(config-crypto-map)# int e0/1

R1(config-if)#crypto map MAP1

*May ۷ ۰۸:۳۳:۳۵.۵۴۳: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON

در مرحله آخر برای فعالسازی MAP باید وارد Interface شویم که به روتر روبریی متصل است که در سناریوی ما پورت E0/1 است، بعد از ورود با دستور crypto map MAP1 فعالسازی این دستورات به طور کامل بر روی این پورت انجام میشود که در آخر جمله ” ISAKMP is ON ” نشان دهنده فعالسازی آن است.

همه دستورات روتر R1 در یک نگاه

R1(config)#crypto isakmp policy 1

R1(config-isakmp)#encryption 3des

R1(config-isakmp)#hash md5

R1(config-isakmp)#authentication pre-share

R1(config-isakmp)#group 2

R1(config-isakmp)#lifetime 86400

R1(config)#crypto isakmp key 123456 address 192.168.1.2

R1(config)#ip access-list extended 100

R1(config-ext-nacl)#permit ip 172.16.1.0 0.0.0.255 172.16.2.0 0.0.0.255

R1(config)#crypto ipsec transform-set IPTS esp-3des esp-md5-hmac

R1(config)#crypto map MAP1 10 ipsec-isakmp

R1(config-crypto-map)#set peer 192.168.1.2

R1(config-crypto-map)#set transform-set IPTS

R1(config-crypto-map)#match address 100

R1(config-crypto-map)# int e0/1

R1(config-if)#crypto map MAP1

تنظیم روتر R2

در این قسمت فقط دستورات مربوط به روتر R2 را قرار میدهم چون توضیحات آن دقیقاً مانند روتر R2 میباشد با این تفاوت که آدرس IP در آن متفاوت وارد میشود.

R2(config)#crypto isakmp policy 1

R2(config-isakmp)#encryption 3des

R2(config-isakmp)#hash md5

R2(config-isakmp)#authentication pre-share

R2(config-isakmp)#group 2

R2(config-isakmp)#lifetime 86400

R2(config)#crypto isakmp key 123456 address 192.168.1.1

رمز عبوری که در روتر R1 تعریف کردیم دقیقاً همان رمز را به همراه آدرس روتر روبرو وارد میکنیم.

R2(config)#ip access-list extended 100

R2(config-ext-nacl)#permit ip 172.16.2.0 0.0.0.255 172.16.1.0 0.0.0.255

در دستور بالا آدرس مبدا و مقصد چون از طرف روتر ۲ است تغییر کرده است.

R2(config)#crypto ipsec transform-set IPTS esp-3des esp-md5-hmac

R2(config)#crypto map MAP1 10 ipsec-isakmp

R2(config-crypto-map)#set peer 192.168.1.1

آدرس روتر R1 را برای ارتباط وارد میکنیم.

R2(config-crypto-map)#set transform-set IPTS

R2(config-crypto-map)#match address 100

R2(config-crypto-map)#int e0/1

R2(config-if)#crypto map MAP1

با انجام این مراحل توانستیم ارتباط بین دو روتر را به صورت کاملاً امن ایجاد کنیم، برای اینکه متوجه شوید که ارتباط بین دو روتر به چه صورت است

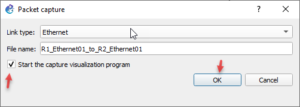

، باید بر روی لینک بین دو روتر کلیک راست کنید و گزینهی Start Capture را انتخاب کنید، با این کار نرمافزار Wireshark برای شما در صوت نصب بودن اجرا خواهد شد.

در این صفحه تیک گزینهی مورد نظر را انتخاب و بر روی ok کلیک کنید.

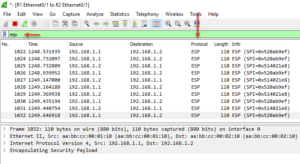

اگر از PC1 به PC2 یک Ping اجرا کنید یا کاری دیگر انجام دهید تمام ارتباط با استفاده از پروتکل ESP (Encapsulating Security Payload) امن شده است و دسترسی به اطلاعات آن امکان پذیر نیست که این موضوع را در شکل روبرو مشاهده میکنید، برای مشخص کردن پروتکل ESP بهتر است این کلمه را در فیلترینگ وارد کنید.

در مورد پروتکل ESP میتوان گفت که این پروتکل سه عملیات رمزنگاری، احراز هویت، محافظت را برای دادههای شما انجام میدهد، البته ESP از هدر بستهها محافظت نمیکند و بستههایی که در داخل بستهی دیگر قرار میگیرند را رمزنگاری میکند، به طور کل در یک شبکه مبتنی بر IP اول هدر IP قرار میگیرد و پشت آن ESP که در زیر شکل کلی هدر ESP را مشاهده میکنید.